Der Einsatz von zielgruppenorientierten Werbe- und Kommunikationsmaßnahmen im Internet, die Streuverluste minimieren sollen. Die Werbung wird auf thematisch ähnlichen Websites platziert oder durch die Vorgabe bestimmter Zielgruppenprofile positioniert.

Weitere Unterabschnitte: Netzwerke allgemein | Drahtlose Netze | Drahtlose Netze 2 | Internet | Internet 2 | Suchen und Finden | Suchen (Google) | Internetdienste | Gefahren im Netz | Datensicherheit (Security) | Security Newsfeed

Netzwerke

E-Commerce (Elektronische Wirtschaft)

Google Autocomplete: z.B. Bettina Wulff...

Code ist nicht nur Gesetz, sondern auch Richter und Vollstrecker

…das eigentliche Problem ist nicht Googles Gutsherrenart – es ist die Behauptung, dass Algorithmen überhaupt objektiv sein können. Jeder Software liegen eine Vielzahl von Annahmen und Prioritäten zugrunde. Sie fließen implizit und intransparent in die Programmierung ein und bestimmen, wie die Software benutzt werden kann. "Code is Law" hat der US-Jurist Lawrence Lessig dieses Phänomen genannt. Und der Code ist nicht nur Gesetz, sondern auch Richter und Vollstrecker in einem.

Das gilt nicht nur für die Autocomplete-Funktion, sondern – mit noch gravierenderen Konsequenzen – auch für Googles Suchergebnisse.

vgl. Meinung: Aufstand gegen Algorithmen | Technology Review

Netzwerk-Grundlagen

Geschichte des Internets

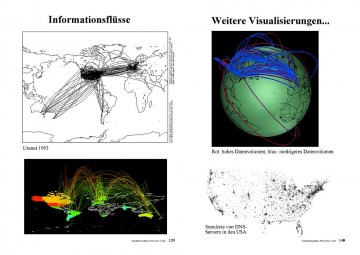

VisualInternetDatenverkehr.gif

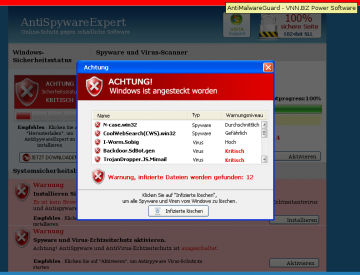

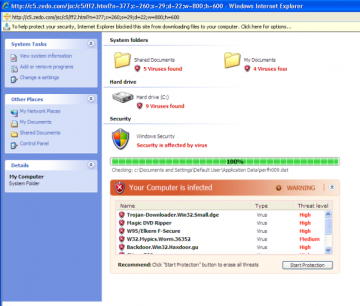

Sicherheitslücken und Gefahren

heise Security – Zweifelhafte Antiviren-Produkte

E-Commerce (Elektronische Wirtschaft)

Eine neue Form des Targetings, bei der persönliche Spuren der Nutzer von Onlinemedien durch computergestützte Beobachtung erfasst („Tracking“) werden. Sie ermöglicht eine stark individualisierte und zielgruppengenaue Werbung und bietet den Werbungtreibenden die Möglichkeit, Internetnutzer auf Grund ihres effektiven Onlineverhaltens oder ihres Informationskonsums gezielt anzusprechen.

Google Autocomplete: z.B. Bettina Wulff...

Viktor Mayer-Schönberger (re-publica08)

Geschichte des Internets

Visualisierung: Internet

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.

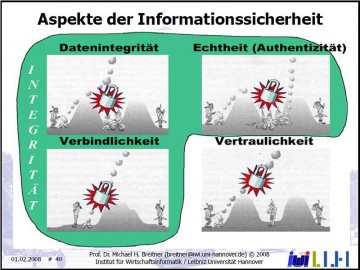

Datensicherheit

Aspekte der Informationssicherheit

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.

Internet-Dienste

FTP (File Transfer Protocol)

FTP (File Transfer Protocol)

Ein weiterer zentraler Dienst in einem Intranet, der besonders dem Transport von Dateien auf andere Systeme dient, ist das File-Transfer-Protokoll. Die Besonderheit des Protokolls liegt in den getrennten Kanälen für die Daten und die Steuerung. Im RFC 959 ist für FTP TCP-Port 20 als Steuerungskanal und TCP-Port 21 als Datenkanal festgelegt. FTP verwendet als Transportprotokoll immer TCP, da dieses bereits einen sicheren Datentransfer garantiert und die FTP-Software sich nicht darum zu kümmern braucht. FTP besitzt eine eigene Kommandooberfläche, die interaktiv bedient wird. Der Aufruf dieses Filetransferprogrammes erfolgt durch das Kommando ftp.

Die Vorteile von FTP liegen in den effizienten Verfahren zur Übertragung von Dateien beliebigen Formats und der Tatsache, daß der Zugriff seitens beliebiger Internet-Teilnehmern möglich ist. Andererseits kann bei größeren Archiven schnell die übersicht verlorengehen, wenn die Datenbestände nicht vernünftig sortiert sind. Bei umfangreichen Dateibäumen ist hingegen die Navigation durch die Verzeichnisse eine zeitraubende Angelegenheit. Es werden weiterhin zwei Betriebsmodi unterschieden:

* Benutzerspezifisches FTP

* Anonymous-FTP

In beiden Fällen ist es möglich, Verzeichnisse einzusehen und zu wechseln, sowie Dateien zu empfangen und zu senden. Der Unterschied liegt in den Privilegien, die ein Benutzer besitzt. Während im ersten Fall der User eine Zugangsberechtigung zum System benötigt, so verfügt ein Gastzugang nur über eine eingeschränkte Sicht auf den Datenbereich des Servers, was als einfacher Sicherheitsmechanismus anzusehen ist.

Quelle: Grundlagen Computernetze

Sicherheitslücken und Gefahren

Falscher Virenalarm

E-Commerce (Elektronische Wirtschaft)

Google Autocomplete: z.B. Bettina Wulff...

Google versus Wulff: "Neutrale Suchergebnisse sind eine Fiktion" | Digital | ZEIT ONLINE

Google versus Wulff: "Neutrale Suchergebnisse sind eine Fiktion" | Digital | ZEIT ONLINE

Mayer-Schönberger: Die Vorstellung, dass heute ein Algorithmus völlig automatisch und ohne menschliches Zutun die Suchergebnisse darstellt, ist absurd. Immer stärker muss sich Google daher die Frage gefallen lassen, warum es für das Urheberrecht und für politische Fragen solche Ausnahmeregeln zulässt, aber für den Schutz von Persönlichkeitsrechten und der Privatsphäre nicht…

Die Vorstellung, dass Google »neutrale« Suchergebnisse präsentiert, ist eine Fiktion. In unserer Netzgesellschaft trifft heute Google in den meisten Fällen die Entscheidung, welche Informationen den Leuten zugänglich sind. Das ist nicht Vielfalt, sondern informationelle Planwirtschaft.

Quelle: Google versus Wulff: "Neutrale Suchergebnisse sind eine Fiktion" | Digital | ZEIT ONLINE

Datensicherheit

Homepage von Prof. Jörg Roth

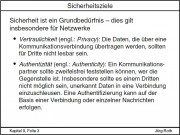

- Sicherheitsziele: Vertraulichkeit, Authentizität

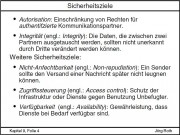

- Sicherheitsziele: Autorisation, Integrität …

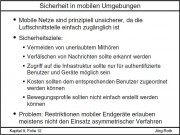

- Sicherheit in mobilen Umgebungen

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.