13. Februar 2017

Auf hoher See, im Flugzeug-Cockpit, in Krisengebieten, entlegenen Gegenden oder nach Naturkatastrophen: In vielen Situationen gibt es keinen herkömmlichen Mobilfunk-Empfang. Um trotzdem kommunizieren zu können, greift man dann zu Satelliten-Telefonen. Diese funktionieren ähnlich wie andere Mobiltelefone, senden und empfangen aber über Satelliten statt Funkmasten.

Der deutsche Auslandsgeheimdienst baut jetzt seine Überwachung dieser Satelliten-Kommunikation aus. Für „eine erhebliche Erweiterung der Erfassung“ gibt der BND sechs Millionen Euro aus, den Großteil davon in diesem Jahr. Die Spione haben mehrere Mobilfunk-Anbieter im Visier, darunter auch die Anbieter Inmarsat und Thuraya.

Schon lange wird die weltweite Satelliten-Kommunikation von unterschiedlichen Geheimdiensten überwacht. Bereits 2001 belegte das Europäische Parlament „die Existenz eines globalen Abhörsystems für private und wirtschaftliche Kommunikation“ mit dem Namen Echelon. Mit der Ausbreitung des Internets hat sich die geheimdienstliche „Fernmeldeaufklärung“ (SIGINT) auf die Überwachung von Glasfasern und Netz-Knoten verlagert – ohne jedoch klassische Telefon- und Satelliten-Kommunikation aus den Augen zu verlieren.

Diese Überwachung des BND beschränkt sich nicht auf Terroristen, sondern passiert massenhaft. Schon im Jahr 2006, also vor über zehn Jahren, sammelte der BND allein in Schöningen eine halbe Millionen Kommunikations-Inhalte aus Satelliten-Funk – jeden Tag. Das geht aus einem Snowden-Dokument hervor, das der Spiegel vor zwei Jahren veröffentlicht hat…

Und das sind nur Inhalts-Daten: Metadaten speichert der BND 220 Millionen – jeden Tag…

Thuraya und Inmarsat sind zwei der kommerziellen Anbieter von Satelliten-Kommunikation. Thuraya hat seinen Sitz in den Vereinigten Arabischen Emiraten und deckt mit drei Satelliten vor allem Europa, Nordafrika und Asien ab…

Inmarsat hingegen steht für „Internationale Seefunksatelliten-Organisation“ und wurde ursprünglich von den Vereinten Nationen gegründet, um Seenot- und Sicherheitsfunk für die Schifffahrt zu verbessern. Laut internationalem Abkommen wird die Organisation „nur für friedliche Zwecke tätig“. Seit 1999 ist Inmarsat ein britisches Unternehmen und wird nicht mehr nur von Handelsschiffen eingesetzt, sondern auch von „Regierungen, Fluggesellschaften, Rundfunk, Öl- und Gasindustrie, Bergbau, Baugewerbe und humanitären Hilfsorganisationen“.

Inmarsat betreibt derzeit zwölf Satelliten, die einen Großteil der Erde abdecken. Schon seit Mitte der Neunziger Jahre laufen die Satelliten der dritten Generation, seit 2005 werden sie von der vierten und seit 2013 von der fünften Generation ersetzt. Um auch diese aktuellen Systeme abhören zu können, erneuert der BND seine Inmarsat-Technik mit dem Projekt „Ausbau bestehender Systeme Inmarsat an neue technische Herausforderungen“ (ABSINTH)…

Den Ausbau der Überwachungs-Kapazitäten treibt der BND auch in zwei weiteren Projekten voran: ZERBERUS und VISTA. ZERBERUS steht hier… für die „Zukunftsfähige Erweiterung bestehender Erfassungstechnologien und -systeme“. Für 9,5 Millionen Euro will der Geheimdienst bestehende Abhör-Fähigkeiten ausbauen und neue schaffen…

Weitere 11,5 Millionen Euro investiert der BND in die „Verbesserung der Informationsverarbeitungs- und Selektionsfähigkeit der Technischen Aufklärung“ VISTA…

Das geht Hand in Hand mit der 300 Millionen teuren „Strategischen Initiative Technik“, mit der der BND seine Internet-Überwachung massiv ausbaut.

Neben der Überwachung von Telekommunikation, die von Satelliten übertragen wird, nutzt der BND auch Spionage-Satelliten, um hochauflösende Bilder der Erdoberfläche zu erhalten – Fachbegriff Imagery Intelligence (IMINT). Im November berichtete der Rechercheverbund NDR, WDR und Süddeutsche Zeitung, dass der BND erstmals eigene Spionage-Satelliten bekommt. Nach unseren Informationen handelt es sich dabei um mindestens drei Stück.

(Auszug aus netzpolitik.org CC by-nc-sa)

2. Januar 2017

Seit Silvester sind die Änderungen des BND-Gesetzes und des Telekommunikationsgesetzes in Kraft, die die Überwachungsbefugnisse des BND erweitern und dadurch auch die bisherige, z.T. ungesetzliche Praxis, nachträglich legalisieren.

heise online hebt u.a. diese Aspekte hervor:

Die große Koalition hatte das Gesetz, mit dem der Auslandsgeheimdienst nun offiziell Netzknoten wie den Frankfurter De-Cix ausspähen darf, im Herbst im Eiltempo durch Bundestag und Bundesrat gebracht.

Der BND kann nun auch "vom Inland aus mit technischen Mitteln Informationen einschließlich personenbezogener Daten aus Telekommunikationsnetzen erheben und verarbeiten". Voraussetzung ist, dass über die Kabel "Telekommunikation von Ausländern im Ausland erfolgt". Eine nennenswerte Hürde ist das nicht, da sich im Internet mit IP-Verkehren zwischen in- und ausländischen Inhalten kaum unterscheiden lässt…

Das Gesetz gestattet es dem BND zudem, Milliarden von Verbindungs- und Standortdaten sechs Monate auf Vorrat zu speichern und mit bislang "unbekannten Anschlusskennungen" abzugleichen. Unklar ist, wie sich dies mit dem neuen Urteil des Europäischen Gerichtshofs zu derlei Eingriffen verträgt. Die Agenten dürfen zudem Informationen mit ausländischen Geheimdiensten wie der NSA etwa über "gemeinsame Dateien" austauschen – teils sogar automatisiert…

Die Gesellschaft für Freiheitsrechte koordiniert eine Verfassungsbeschwerde gegen das neue BND-Gesetz.

Bundesgesetzblatt | heise online | Gesellschaft für Freiheitsrechte

20. September 2016

Zur Lokalisierung einer Person reicht eine Telefonnummer, damit eine Drohne per Fernlenkwaffe gezielt töten kann. Zu diesem Fazit kommt ein Gutachten für den NSA-Untersuchungsausschuss. Geheimdienste und Regierungsparteien haben diese technische Möglichkeit bestritten – und Telefonnummern an die USA gegeben.

Prof. Dr. Hannes Federrath ist W3-Professor für Sicherheit in verteilten Systemen am Fachbereich Informatik der Universität Hamburg sowie Vizepräsident der Gesellschaft für Informatik. Dieser Beitrag ging zunächst als Sachverständigengutachten mit dem Titel „Darstellung der Möglichkeiten, mithilfe von – ggf. auch personenbezogenen – Daten eine Lokalisierung bzw. Ortung von Personen durchzuführen“ an den Geheimdienst-Untersuchungsausschuss des Bundestages, der es beauftragt hat. Alle Rechte vorbehalten.

Aus der Zusammenfassung der Antworten auf die Fragen 3 und 4:

Die auf Drohnen eingesetzten Methoden zur autonomen Lokalisierung erlauben je nach Einsatzbedingungen aus einer Höhe von 2 km die Lokalisierung mit einer Genauigkeit von 5 m bis 35 m. Durch die Wahl einer tieferen Flughöhe kann die Genauigkeit weiter gesteigert werden. GPS-fähige MFG ermöglichen die Lokalisierung mit einer Genauigkeit von unter 10 m. Weitere Informationen wie beispielsweise Video, Signals Intelligence (SIGINT) oder Human Intelligence (HUMINT) sind zur Aufklärung des Zielgebiets ggf. hilfreich, aber für eine hinreichend genaue Ortung nicht notwendig.

Eine Telefonnummer (typischerweise die MSISDN) bzw. die netzinternen Rufnummern und Gerätekennungen (z.B. die IMEI und IMSI) sind unter günstigen atmosphärischen Bedingungen als einzige technische Daten ausreichend, um eine Fernlenkwaffe mit einem tödlichen Radius von 5 m mit hinreichender Treffergenauigkeit für eine gezielte Tötung einsetzen zu können. Die Zielführung mit Laser auf Basis einer ggf. zuvor durchgeführten Lokalisierung mit den nachfolgend beschriebenen Verfahren dürfte jedoch das übliche Verfahren der Fernlenkung sein.

(Auszug aus netzpolitik.org CC by-nc-sa)

Die Süddeutsche Zeitung gibt zu bedenken:

Dass die Bundesregierung sich möglicherweise unwissender macht als sie ist, legt ein Fall aus dem Jahr 2010 nahe. Am 24. November 2010 hat ein Referatsleiter im Bundesinnenministerium einen Erlass in Kraft gesetzt. Dort heißt es: Daten zu Terrorverdächtigen dürften nicht weitergegeben werden, wenn diese "unmittelbar zur Ortung geeignet" sind. Zeitlich in direktem Zusammenhang damit steht der Fall von Bünyamin Erdogan, einem deutscher Staatsbürger. Er kam – keine zwei Monate vor dem Erlass – am 4. Oktober 2010 in einem Drohnen-Abgriff im afghanisch-pakistanischen Grenzgebiet ums Leben. Sein Name und wohl auch seine Handy-Daten waren kurz zuvor von deutschen Sicherheitsbehörden an die Amerikaner weitergereicht worden.

netzpolitik.org | ZEIT ONLINE | Süddeutsche.de | Süddeutsche.de

23. Juni 2016

In der 104. Sitzung des Geheimdienst-Untersuchungsausschusses des Bundestags trat u.a. Andreas Könen, Vizepräsident des Bundesamts für Sicherheit in der Informationstechnik (BSI) auf.

Bezüglich der Echtheit der Snowden-Dokumente hat BSI-Vize Könen eine andere Einschätzung als Verfassungsschutz-Präsident Maaßen, der in der letzten Sitzung des Ausschusses spekulierte, Snowden könne ein russischer Agent und die von ihm weitergegebenen Dokumente gefälscht sein.

Nach Könen gebe es grundlegend keinen Zweifel an der Authentizität der Snowden-Dokumente. Die in ihnen beschriebenen Angriffe seien so durchführbar, was das BSI auch einige Male durch Nachprüfungen getestet habe. Jedes einzelne Dokument auf seine Echtheit zu prüfen sei schwer durchführbar, dies sei jedoch für das BSI nicht der entscheidende Punkt, da die in den Dokumenten dargestellten Systeme an sich realistisch seien. Die vor diesen Enthüllungen vom BSI als teuer und unpraktikabel abgetanen Angriffe wurden nach 2013 anders eingeschätzt. Die Bedrohungslage habe sich verändert, weshalb die gewählten Schutzmaßnahmen neu bewertet wurden.

Auch bei der Frage, ob Handynummern dazu genutzt werden können, um Personen genau zu orten, widersprach Könen Maaßen und anderen Vertretern des BfV. Die Ortung einer Person anhand einer Handynummer sei auf wenige Meter genau möglich. Dies ist vor allem in Bezug auf Drohnenanschläge, basierend auf auch von deutschen Behörden weitergegebenen Handynummern, relevant. (Auszug aus netzpolitik.org CC by-nc-sa)

netzpolitik.org | netzpolitik.org | Deutscher Bundestag | Golem.de

9. Juni 2016

Der Geheimdienst-Untersuchungsausschuss des Bundestags hatte gerade seine 102. Sitzung. Zeugen waren diesmal der Präsident des Bundesamts für Verfassungsschutz (BfV) Hans-Georg Maaßen und sein Vorgänger Heinz Fromm. Hier zunächst Erkenntnisse aus der Zeugenaussage von Heinz Fromm.

Der Untersuchungsausschuss versuchte u.a. zu klären, ob und wie mehrere deutsche Staatsangehörige durch US-Drohnenangriffe im afghanisch-pakistanischen Kriegsgebiet getötet wurden. Dabei steht der Verdacht im Raum, dass die Amerikaner Daten der Deutschen genutzt haben könnten, um Bundesbürger zu orten und zu töten.

ZEIT ONLINE titelt hierzu:

Ex-Geheimdienstchef räumt Versäumnisse beim Umgang mit USA ein

Mitarbeiter des Verfassungsschutzes sollen US-Behörden sensible Daten geliefert haben. Damit wurden womöglich Deutsche im Ausland geortet und getötet.

Und führt weiter aus:

Man sei stets davon ausgegangen, dass an die USA gelieferte Handydaten von Personen im Visier des Verfassungsschutzes nicht zur Ortung geeignet seien, sagte Fromm dazu. Fromm, der von 2000 bis 2012 Verfassungsschutzpräsident war, räumte ein, dass der deutsche Dienst bei den Amerikanern wohl nicht nachhakte, was mit den Daten passierte. Eingehende Recherchen, ob Handydaten doch zur Ortung genutzt werden können, seien damals nicht angestellt worden.

ZEIT ONLINE | netzpolitik.org

3. Februar 2016

15 Jahre lang hatte das Safe-Harbour-Abkommen US-Konzernen ermöglicht, die Daten ihrer europäischen Kunden in die USA zu übertragen, obwohl dort keine Datenschutzregeln existieren, die EU-Standards genügen. Bei diesen Daten haben sich bekanntlich nicht zuletzt auch die US-Geheimdienste bedient.

Diese Praxis wurde durch das Urteil des EuGH vom Oktober für illegal erklärt, den betroffenen Unternehmen aber noch eine Duldungsfrist für Datentransfers nach dem alten Safe-Harbor-Abkommen bis 1. Februar 2016 eingeräumt. Seither laufen zwischen der EU und den USA Verhandlungen über ein Folgeabkommen. Die Delegationen standen unter Zeitdruck, haben es aber mit nur einem Tag Verspätung angeblich fast geschafft.

Die zuständigen EU-Kommissare, Věra Jourová (Justiz) und Andrus Ansip (Digitaler Binnenmarkt) haben nun auf einer Pressekonferenz in Straßburg bestätigt, dass sich beide Seiten geeinigt hätten, wie der Datenaustausch zwischen der Europäischen Union und den Vereinigten Staaten künftig geregelt werden solle. Der neue Name soll dann "EU-US-Privatsphäre-Schild" heißen. Justizkommissarin Jourová betonte: "Die USA haben versichert, dass Europäer von ihnen nicht massenhaft oder willkürlich überwacht werden." Dazu werde es schriftliche Zusagen des nationalen Geheimdienstdirektors geben.

Die einprägsamste Antwort auf diesen „Deal“ kam (zwei Tage später) vom österreichischen Datenschutzaktivisten Max Schrems, dessen Klage vor dem EuGH das Safe-Harbour-Abkommen zu Fall gebracht hatte:

US-Geheimdienstdirektor James Clapper hatte bekanntlich im März 2013 völlig ungeniert sogar den amerikanischen Kongress belogen… und ist immer noch im Amt! Und er soll nun den Schutz europäischer Daten schriftlich garantieren???

Schon gleich nach der Pressekonferenz in Straßburg gab es unzählige qualifizierte Stellungnahmen:

Edward Snowden twitterte um 12:23 „EU kapituliert völlig bei Safe Harbor. Erstaunlich, da sie alle Karten in der Hand hatten.“

Kurz darauf gab es eine grundlegende Kritik an dem Vorschlag der EU-Kommission von Jan Philipp Albrecht für die Grünen: „Alles andere als sicher: Der Vorschlag zu #SafeHarbor erfüllt nicht Vorgaben des #EuGH.“

Einige Stunden später legt er nach:

Das kann nur ein Scherz sein. Die EU-Kommission betreibt den Ausverkauf von EU-Grundrechten und setzt sich der Gefahr aus, schon wieder vom Gerichtshof der EU belehrt zu werden.

Und anschließend: „EU-Kommission verramscht EU-Grundrecht auf Datenschutz…“

Nach all diesen Steilvorlagen ist es schwer erträglich, dass Günther Oettinger, ehem. Ministerpräsident von Baden-Württemberg und seit 2014 EU-Kommissar für Digitale Wirtschaft und Gesellschaft etwa zur gleichen Zeit unbefangen daherzwitschert:

Herzlichen Glückwunsch Věra Jourová zum erfolgreichen Abschluss der Verhandlungen mit den Vereinigten Staaten! Sicherheit ist gut für’s Geschäft!:

6. Januar 2016

In den USA startet im Januar ein neues Programm der militärischen Forschungsagentur IARPA namens "Mercury" zur automatisierten Früherkennung und Vorhersage von Terrorakten". Die dafür herangezogenen Datensätze aus dem Nahen Osten und Nordafrika werden von Stationen zur Satellitenüberwachung (SIGINT) abgefangen. Das berichtet FM4, das vierte und jüngste Radioprogramm des Österreichischen Rundfunks.

In den USA startet im Januar ein neues Programm der militärischen Forschungsagentur IARPA namens "Mercury" zur automatisierten Früherkennung und Vorhersage von Terrorakten". Die dafür herangezogenen Datensätze aus dem Nahen Osten und Nordafrika werden von Stationen zur Satellitenüberwachung (SIGINT) abgefangen. Das berichtet FM4, das vierte und jüngste Radioprogramm des Österreichischen Rundfunks.

FM4 analysiert Mercury wie folgt:

Um die Voraussetzung der Zeitnähe zu erfüllen, müssen die Daten quasi vor Ort verarbeitet werden, also bevor sie auf den großen Datenhalden von Ft. Meade, Maryland oder Bluffdale, Utah landen, aus denen sie dann erst wieder extrahiert werden müssen. Bei Datensätzen von Echelon-Stationen wie Bad Aibling, der Königswarte oder der Station des GCHQ in Zypern hat man es mit vergleichsweise überschaubaren Datensätzen zu tun. Dabei handelt es sich um unverschlüsselte Metadatenströme von Mobilfunkern, die Daten via Sat-Transponder überspielen, aber auch um SMS, Telefonate, Internet-Up- und Down-links…

Die Wahrscheinlichkeit, tatsächlich relevante Informationen direkt von Quellen in Nahost zeitnahe abzugreifen, ist bei dieser Art von regionaler Vorauswahl der Daten ungleich höher, als bei den Staubsauger-Abgriffen an den Glasfasern.

Dieser Ansatz erinnert an das in den 90er Jahren unter dem ehemaligen technischen Direktor der NSA, William Binney, entstandenen Analyseprogramm "ThinThread", das sich ausschließlich auf den Abgriff jener Metadaten konzentrierte, die für die Analyse brauchbar waren. Als dieser Ansatz von dem damaligen NSA-Chef Michael Hayden verworfen wurde, quittierte Binney unter Protest den Dienst und gehört nun zu den profiliertesten Whistleblowern. Binney sieht den Hauptgrund des ständigen Versagens der Geheimdienste in dem Auftürmen von gewaltigen "Heuhaufen", in denen die gesuchte "Nadel" auch mit den schnellsten Computerprogrammen nicht mehr gefunden werden kann.

Im Mercury Programm sollen offensichtlich unterschiedliche Teams mit unterschiedlichen Methoden um die höchsten Trefferraten in der Voraussage von real eintreffenden Ereignissen konkurrieren.

FM4 konstatiert hier wieder einen Trend zur Dezentralisierung der Überwachung:

Bereits 2014 hatte das Oberkommando der US-Army in Europa ein Projekt zur Überwachung Sozialer Netze an Ort und Stelle ausgeschrieben, das Gefahren für Einrichtungen der US-Streitkräfte frühzeitig erkennen und damit verhindern soll.

6. November 2015

Die Bundesregierung hat trotz schärfster Proteste der Opposition dem Geheimdienst-Untersuchungsausschuss des Parlaments noch immer die Einsicht in die NSA-Selektorenlisten verweigert, die fast 40.000 problematische Suchbegriffe enthalten sollen. Der stattdessen von der Bundesregierung eingesetzte Sondergutachter Dr. Kurt Graulich, ehemaliger Richter am Bundesverwaltungsgericht, hat einen Prüfbericht erstellt und ist nun als Sachverständiger vom Untersuchungsausschuss geladen.

Die Bundesregierung hat trotz schärfster Proteste der Opposition dem Geheimdienst-Untersuchungsausschuss des Parlaments noch immer die Einsicht in die NSA-Selektorenlisten verweigert, die fast 40.000 problematische Suchbegriffe enthalten sollen. Der stattdessen von der Bundesregierung eingesetzte Sondergutachter Dr. Kurt Graulich, ehemaliger Richter am Bundesverwaltungsgericht, hat einen Prüfbericht erstellt und ist nun als Sachverständiger vom Untersuchungsausschuss geladen.

Geheime Dokumente, die der Süddeutschen Zeitung vorliegen, zeigen, dass Graulich in seinem Abschlussbericht wichtige rechtliche Einschätzungen ohne Quellenangabe aus einem vertraulichen, vier Seiten langen Kurzgutachten des Bundesnachrichtendienstes abgeschrieben hat und somit als ein parteiliches Sprachrohr des BND zu bewerten ist.

Die Süddeutsche erläutert:

Das Gutachten behandelt zwei für den BND elementare Rechtsfragen. Da ist zum einen die sogenannte Weltraumtheorie, die sich der BND zurechtgelegt hat. Danach soll es zulässig sein, dass der BND Datenströme, die er über seine Satellitenabhörstation in Bad Aibling aus dem Weltraum gefischt hat, ohne jede rechtliche Einschränkung an die Spionage-Partner von der NSA weiterleitet. Für den BND stehen im Weltraum erhobene Daten nämlich nicht unter dem Schutz des Grundgesetztes. Zudem geht es um den Umgang mit Metadaten, die der BND grundsätzlich für nicht personenbezogen hält. Und damit rechtlich für vogelfrei.

Nach der Sitzung des Untersuchungsausschusses konstatiert heise online:

Vertreter der Opposition und der Sonderbeauftragte der Bundesregierung für die vom Bundesnachrichtendienst (BND) abgelehnten NSA Selektoren, Kurt Graulich, lieferten sich am Donnerstagabend einen heftigen Schlagabtausch im Bundestag. Der frühere Richter am Bundesverwaltungsgericht treffe in seinem Prüfbericht "falsche Feststellungen", warf der Linke André Hahn ihm im NSA-Untersuchungsausschuss vor. Seine Fraktionskollegin Martina Renner hieb in die gleiche Kerbe: "Ich wäre froh gewesen, wenn Sie sich sachkundig gemacht hätten."

16. Oktober 2015

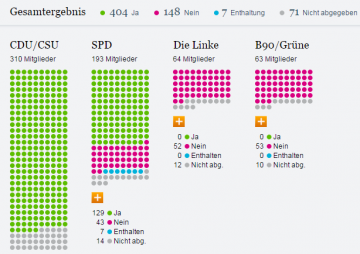

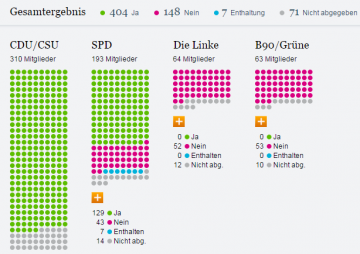

Bundesjustizminister Maas – ursprünglich ein entschiedener Gegner der Vorratsdatenspeicherung – hatte schon vor Monaten einen Schwenk gemacht und trat seither für eine vermeintlich „grundrechtsschonende“ Form der Vorratsdatenspeicherung ein. Der Bundestag hat dem Gesetzvorschlag zugestimmt: 404 Abgeordnete votierten mit Ja, es gab 148 Gegenstimmen sowie sieben Enthaltungen.

Das Gesetz sieht vor, dass Telekommunikationsunternehmen die Telefon- und Internetverbindungsdaten aller Bürger zehn Wochen lang speichern müssen. Zu diesen sog. Metadaten gehören die Rufnummern der beteiligten Anschlüsse, Zeitpunkt und Dauer der Anrufe sowie die IP-Adressen von Computern. Nur E-Mails sind ausgenommen.

Die Befürworter der Vorratsdatenspeicherung argumentieren: Verbindungs- und Standortdaten von Telefon- und Internetnutzern könnten nützlich sein, um Straftaten aufzuklären. Je mehr Daten erfasst werden und je länger diese gespeichert werden, desto besser könnten die Chancen stehen, auch Jahre zurückliegende Straftaten aufzuklären.

Dadurch werden aber alle Menschen unter Generalverdacht gestellt, als potentielle Täter ins Visier genommen und unterlägen einer anlasslosen Massenüberwachung. Genau das ist aber nach einer Entscheidung des Bundesverfassungsgerichts verboten, da es der Unschuldsvermutung widerspricht, die in demokratisch verfassten Gesellschaften zu gewährleisten ist.

Zudem sieht das Verfassungsgericht in einer Vorratsdatenspeicherung einen besonders schweren Eingriff in die Rechtsordnung. Da die Verwendung der Daten unbemerkt stattfindet, ist sie „geeignet, ein diffus bedrohliches Gefühl des Beobachtetseins hervorzurufen, das eine unbefangene Wahrnehmung der Grundrechte in vielen Bereichen beeinträchtigen kann.“

Und nicht zuletzt lassen sich aus diesen Vorratsdaten weitreichende Persönlichkeits- und Bewegungsprofile erstellen. "Verbindungsdaten können aussagekräftiger als Inhaltsdaten sein, nicht zuletzt deshalb, weil sie automatisiert analysierbar sind" formulierte der Chaos Computer Club (CCC) in einem Gutachten.

Und der Europäische Gerichtshof hatte entschieden, dass Vorratsdaten von Berufsgeheimnisträgern (Abgeordnete, Ärzte, Apotheker, Anwälte, Journalisten, Seelsorger…) nicht gespeichert werden dürften.

Viele dieser berechtigten Einwände sind in dem neuen Gesetz nicht berücksichtigt, auch nicht die Bedenken der Datenschutzbeauftragten von Bund und Ländern.

Opposition und Bürgerrechtler haben umgehend Verfassungsbeschwerden angekündigt…

15. Oktober 2015

Im Geheimdienst-Untersuchungsausschuss war u.a. der ehemalige US-Drohnenpilot Brandon Bryant als Zeuge geladen. Bryant flog Drohneneinsätze im Irak, in Afghanistan, Pakistan, Somalia und im Jemen. Er bediente dabei die Kameras einer Predator-Drohne und lenkte den Laser, der dafür sorgte, dass die Hellfire-Raketen ihr Ziel trafen. Zwischen 2007 und 2011 hat er für die US-Luftwaffe 6000 Drohnenflüge mit 1626 Todesmissionen absolviert.

2011 war Bryant aus Gewissensgründen ausgestiegen. Eigentlich dürfte er gar nichts über seine Erlebnisse während der Militärzeit berichten, doch er ist zum Whistleblower geworden. Seit einem SPIEGEL-Bericht Ende 2012 ist Bryant auch in Deutschland bekannt. Anfang April 2014 kam er in einer Panorama-Sendung ausführlich zu Wort und berichtete über die besondere Bedeutung der US-Luftwaffen-Basis im rheinland-pfälzischen Ramstein, ohne die "der gesamte Drohnen-Krieg des US-Militärs nicht möglich" wäre.

Die Einbindung Deutschlands in den US-Drohnenkrieg stand auch im Untersuchungsausschuss im Mittelpunkt des Interesses. Ramstein fungierte als Relaisstation für die Kommunikation der Mannschaft mit dem Flugzeug. „Jedes einzelne bisschen an Dateninformation, das zwischen Flugzeug und Mannschaft übertragen wurde“, wurde via Ramstein geleitet, da zwischen Ramstein und dem Pentagon eine Glasfaserverbindung bestehe, die eine schnelle Datenübermittlung zulässt. Ramstein sei bisher die einzige funktionsfähige Relaisstation weltweit, wobei in Italien derzeit eine neue aufgebaut werde – vielleicht auch als Konsequenz aus den Reaktionen in Deutschland.

Zur entscheidenden Bedeutung von Telefonnummern – die ggf. auch aus deutschen Geheimdienstquellen stammen könnten – für die Todesmissionen berichtet heise online:

Die in Afghanistan, Pakistan, Somalia im Irak und Jemen verwendeten Überwachungsdrohnen waren dem Zeugen zufolge mit zahlreichen Sensoren, Kameras und einem "Gilgamesch-System" ausgerüstet. Letzteres habe als eine Art fliegender Imsi-Catcher gedient. Damit habe man SIM-Karten und Gerätenummer von Mobiltelefonnummern verfolgen, SMS abhören, Handys per Triangulierung bis auf etwa sieben Meter genau orten und herausfinden können, wer mit wem in Verbindung gestanden habe.

24. Juni 2015

Die Rechtmäßigkeit des Einsatzes bewaffneter Drohnen zur gezielten Tötung von (vermeintlichen) Terroristen durch die USA wird immer wieder infrage gestellt. Besondere Aufmerksamkeit erfuhr dieses Problem wieder Ende April als US-Präsident Obama einräumen musste, dass bei einem solchen Einsatz in Pakistan auch zwei von Al-Qaida gefangen gehaltene westliche Entwicklungshelfer ums Leben gekommen sind.

In eklatantem Widerspruch zum Völkerrecht stehen hierbei wohl vor allem die Einsätze außerhalb der anerkannten Kriegsgebiete. So führt auch Großbritannien Drohneneinsätze durch, offiziell aber nur in den Kriegsgebieten in Afghanistan, im Irak und in Libyen.

Streng geheime Dokumente aus dem Fundus von Edward Snowden zeigen nun, dass ein geheimes Programm namens „Overhead“ existiert, bei dem die Geheimdienste der USA, Großbritanniens und Australiens zusammenarbeiten, um ihre Fähigkeiten zur Lokalisierung von Zielpersonen auszubauen, und zwar außerhalb der Kriegsgebiete im Yemen und in Pakistan.

War der britische Geheimdienst GCHQ direkt oder indirekt an den gezielten Tötungen der USA im Jemen und in Pakistan beteiligt? Welcher politisch Verantwortliche wusste davon?

Die entsprechenden Fragen Deutschland betreffend sind auch noch immer nicht geklärt. Wie weit ist der Bundesnachrichtendienst durch Übermittlung von geeigneten Metadaten an dem US-amerikanischen Tötungsprogramm beteiligt? Seit wann hatte wer der politisch Verantwortlichen Kenntnis davon?

12. Mai 2015

Der Bundesnachrichtendienst (BND) filtert mit seinen – und den vom US-Geheimdienst NSA erhaltenen – Zehntausenden Selektoren (Suchbegriffen) gewaltige Datenmengen aus den Kommunikationsströmen. Ein erheblicher Teil dieser Daten sind sog. Metadaten, die angeben, wer wann mit wem wie lange in Kontakt stand. Bei Handykontakten enthalten die Daten auch die jeweiligen Standorte. Das sind im Prinzip Aktivitätsprotokolle, die Entscheidendes über die jeweils Abgehörten verraten.

Der Bundesnachrichtendienst (BND) filtert mit seinen – und den vom US-Geheimdienst NSA erhaltenen – Zehntausenden Selektoren (Suchbegriffen) gewaltige Datenmengen aus den Kommunikationsströmen. Ein erheblicher Teil dieser Daten sind sog. Metadaten, die angeben, wer wann mit wem wie lange in Kontakt stand. Bei Handykontakten enthalten die Daten auch die jeweiligen Standorte. Das sind im Prinzip Aktivitätsprotokolle, die Entscheidendes über die jeweils Abgehörten verraten.

Vom BND werden dabei aus aller Welt jeden Tag etwa 220 Millionen Metadaten gesammelt und gespeichert. Wie ZEIT ONLINE aufgrund vertraulicher Akten berichtet, reicht der BND einen großen Teil dieser Daten an die NSA weiter – "bis zu 1,3 Milliarden Datensätze pro Monat".

Über die Verwendung dieser Daten durch den US-amerikanischen Partnerdienst scheint es keinerlei Informationen zu geben. Einschlägig bekannt ist zumindest eine Verwendungsart, die der frühere Chef von NSA und CIA, General Michael Hayden, bei einer öffentlichen Debatte nicht ohne Stolz verkündet hatte: "We kill people based on metadata!“ (Wir töten Menschen auf der Basis von Metadaten!).

15. April 2015

Das Bundesamt für Verfassungsschutz (BfV) baut seine Kapazitäten und Fähigkeiten zur Überwachung des Internets aus. Wie aus als "VS-Vertraulich" eingestuften Dokumenten hervorgeht, die netzpolitik.org veröffentlicht hat, richtet die Behörde dafür derzeit eine neue Referatsgruppe mit 75 Mitarbeitern ein. Die sollen zum Beispiel Facebook-Chats von Verdächtigen überwachen, Bewegungsprofile und Beziehungsnetzwerke anhand von Metadaten erstellen sowie "konspirative informationstechnische Überwachungsmaßnahmen von Online-Diensten" durchführen.

Nach netzpolitik.org dient die neue Einheit der Entwicklung eines Systems der automatisierten Massendatenauswertung, obgleich das BfV nur Einzelpersonen überwachen darf. Die Auswertung soll unter den Voraussetzungen der Verschlusssachenanweisung auswerten, um "bislang unbekannte und nicht offen erkennbare Zusammenhänge zwischen einschlägigen Personen und Gruppierungen im Internet festzustellen". Dabei scheint es um die TKÜ-Anlage Perseus zu gehen, die mit 3,5 Millionen im laufenden Haushaltsjahr "regelmäßig modernisiert wird, mit der Telefonie und Internetkommunikation (Email, Chatprotokolle, Websessions und Dateitransfere) ausgewertet werden.

Hans-Christian Ströbele von den Grünen, Mitglied im NSA-Untersuchungsausschuss, kritisiert die "anlasslose und massenhafte Datenauswertung", die das BfV "insgeheim" begonnen habe und die mit jener der NSA vergleichbar sei, scharf. Er bezweifelt, dass die vorgesehene parlamentarische Kontrolle noch greifen könne: "Derart weitreichende nachträgliche Auswertungen überwachter Telekommunikation, wie sie das BfV offenbar praktiziert, können schwerlich durch vorherige Genehmigungen der G10-Kommission gedeckt sein."

10. März 2015

US-Geheimdienste wie die NSA nutzen für die massenhafte Überwachung von Menschen und deren Daten Technologien des deutschen IT-Konzerns SAP. Das haben Recherchen des ARD-Magazins FAKT ergeben. Mit Hilfe der SAP-Datenbank-Software Hana ist die schnelle Verarbeitung von großen Datenmengen möglich.

Verarbeitet werden insbesondere die sogenannten Metadaten aus der Massenüberwachung von Telefongesprächen, WhatsApp- und SMS-Chats sowie von E-Mails und Facebook. Mit diesen Informationen können Geheimdienste Personen finden, Reiserouten nachvollziehen und am Ende sogar Verdächtige umbringen – zum Beispiel durch Drohnenangriffe. "Wir töten Menschen auf der Basis von Metadaten", sagte der frühere NSA- und CIA-Chef Michael Hayden vergangenes Jahr. Auf einer Tagung der amerikanischen SAP-Tochterfirma bedankte er sich schon einmal für die Mithilfe an diesen Hinrichtungen aus der Luft: "Sehr viel, was wir anhand der Datenbanken machen, ist die Zielauswahl. Dank Gott, dass sie uns dazu in die Lage versetzen."

Die Opposition im Bundestag fordert nun eine stärkere Kontrolle beim Export solcher Software: "Diese Programme können gefährlicher sein als Schlagstöcke oder Waffen. Darum brauchen wir internationale Abkommen", sagt der Grünen-Abgeordnete Konstantin von Notz. Zudem sei es "hochbedenklich", wenn die SAP-Software wie geplant auch beim deutschen Bundesnachrichtendienst (BND) zum Einsatz komme. Denn diese stehe offenkundig unter der Kontrolle und dem Zugang von anderen Geheimdiensten.

30. Januar 2015

Jeder Verkehr in den Netzen, auf den Datenautobahnen, jede E-Mail, jede SMS, jedes verschickte Bild, jeder Aufruf einer Webseite erzeugt sogenannte Metadaten: Wer hat wann wo mit wem wie lange kommuniziert?

Jeder Verkehr in den Netzen, auf den Datenautobahnen, jede E-Mail, jede SMS, jedes verschickte Bild, jeder Aufruf einer Webseite erzeugt sogenannte Metadaten: Wer hat wann wo mit wem wie lange kommuniziert?

Diese Metadaten verraten über den Absender und auch den Empfänger oft mehr als der Inhalt der Nachricht selbst. Geheimdienste interessieren sich daher vorwiegend für diese Metadaten. Sie werden massenhaft gesammelt, gefiltert, gespeichert und ausgewertet.

Das tut auch der BND. Aktenvermerke des Dienstes zeigen, dass der BND inzwischen große Teile seiner Überwachung auf die Auswertung von Metadaten umgestellt hat. Dabei sammelt er diese Daten nicht gezielt sondern verdachtsunabhängig massenhaft.

Aus sog. „ausländischen Wählverkehren“ werden die Verbindungsdaten von Millionen Telefonaten und SMS abgesaugt. Die dabei vom BND täglich gesammelten 220 Millionen Metadaten werden dann zwischen einer Woche und sechs Monaten gespeichert.

Und sie werden auch an US-Geheimdienste weitergeleitet. Dort sind solche Metadaten die Grundlage für den Einsatz bewaffneter Drohnen im Jemen, in Somalia und in Afghanistan. Wie der frühere NSA- und CIA-Chef Michael Hayden im vergangenen Jahr offenherzig kundtat: „Wir töten Menschen aufgrund von Metadaten.“

30. Dezember 2014

Der Spiegel berichtet über eine NATO-Liste für sogenannte gezielte Tötungen in Afghanistan. Zeitweise sollen bis zu 750 Personen gleichzeitig auf der Liste gestanden haben. Insgesamt wurden auf diese Weise im Laufe der Jahre mehr als 3.600 Menschen erfasst. Unter den Todeskandidaten waren Taliban-Kommandeure, Angehörige der von den Aufständischen eingesetzten Zivilverwaltung und auch Drogenhändler. Das Material stammt aus den Jahren 2009 bis 2011 und fällt in die Amtszeit von US-Präsident Barack Obama.

Der Spiegel berichtet über eine NATO-Liste für sogenannte gezielte Tötungen in Afghanistan. Zeitweise sollen bis zu 750 Personen gleichzeitig auf der Liste gestanden haben. Insgesamt wurden auf diese Weise im Laufe der Jahre mehr als 3.600 Menschen erfasst. Unter den Todeskandidaten waren Taliban-Kommandeure, Angehörige der von den Aufständischen eingesetzten Zivilverwaltung und auch Drogenhändler. Das Material stammt aus den Jahren 2009 bis 2011 und fällt in die Amtszeit von US-Präsident Barack Obama.

Bundeswehr und BND haben sich offenbar intensiver an der Taliban-Jagd beteiligt als bisher bekannt. So wurden wichtige Daten von Zielpersonen an die Nato übermittelt. Laut einem Geheimdokument der Militärs in Afghanistan nutzten Amerikaner und Briten solche Daten immer wieder zur genauen Ortung von Verdächtigen und auch für gezielte Tötungen aus der Luft.

Grafik National Security Agency (NSA) (public domain)

19. November 2014

Schon im Jahr 2009 hatte es beim US-Geheimdienst NSA intern scharfe Kritik an der Überwachungspraxis gegeben, wie die Nachrichtenagentur AP von einigen derzeitigen und ehemaligen Geheimdienstmitarbeitern erfuhr.

Schon im Jahr 2009 hatte es beim US-Geheimdienst NSA intern scharfe Kritik an der Überwachungspraxis gegeben, wie die Nachrichtenagentur AP von einigen derzeitigen und ehemaligen Geheimdienstmitarbeitern erfuhr.

So habe ein inzwischen pensionierter NSA-Mitarbeiter der Führungsebene dem damaligen Geheimdienstdirektor Keith Alexander gesagt, dass die Sammlung von Telefondaten nahezu jedes Amerikaners dem Charakter der Behörde fundamental zuwiderlaufe, deren Aufgabe darin bestehe, Ausländer auszuspionieren, nicht US-Bürger. Zudem habe das Programm wenig zur Aufdeckung von Terrorkomplotten beigetragen.

Die Bedenken seien dem Kongress und dem Weißen Haus vorgelegt worden. Die Regierung Obama habe aber im Einvernehmen mit Geheimdienstchef Alexander entschieden, alles weiterlaufen zu lassen.

19. November 2014

Der sog. USA FREEDOM Act, ein Gesetzentwurf zur Reform der Massenüberwachung US-amerikanischer Staatsbürger durch die Geheimdienste, ist im US-Senat knapp gescheitert. Von den Republikanern konnte wieder einmal das Totschlag-Argument der Terrorbekämpfung – diesmal gegen den „Islamischen Staat“ (IS) – erfolgreich eingesetzt werden.

Der ursprüngliche Entwurf war im Repräsentantenhaus zwar aufgeweicht aber dann doch angenommen worden. Die Reform sieht vor, dass die Vorratsdaten bei den Telekommunikationsunternehmen gespeichert werden und erst auf Anfrage an Geheimdienste übergeben werden dürfen.

Präsident Obama und die meisten großen IT-Unternehmen hatten sich für diese Gesetzesänderung eingesetzt. Auch mehrere NROs der Bürgerrechtsbewegung unterstützten sie, weil dies ein erster Schritt in die richtige Richtung gewesen wäre.

14. November 2014

US-Marshals setzen sog. Imsi-Catcher in Flugzeugen ein, um Mobiltelefone großflächig zu erfassen. Imsi-Catcher sind Geräte, die als falsche Handymasten alle Mobiltelefone in der Nähe dazu bringen, sich mit ihnen zu verbinden. Ist das Gerät einer gesuchten Person darunter, werde das herausgefiltert und dank der Positionsänderung des Flugzeugs könne es dann bis auf drei Meter genau lokalisiert werden. Dass gleichzeitig unzählige Unschuldige ins Visier der Behörde geraten, werde dabei in Kauf genommen.

US-Marshals setzen sog. Imsi-Catcher in Flugzeugen ein, um Mobiltelefone großflächig zu erfassen. Imsi-Catcher sind Geräte, die als falsche Handymasten alle Mobiltelefone in der Nähe dazu bringen, sich mit ihnen zu verbinden. Ist das Gerät einer gesuchten Person darunter, werde das herausgefiltert und dank der Positionsänderung des Flugzeugs könne es dann bis auf drei Meter genau lokalisiert werden. Dass gleichzeitig unzählige Unschuldige ins Visier der Behörde geraten, werde dabei in Kauf genommen.

Die derart ausgerüsteten Flugzeuge vom Typ Cessna sind auf mindestens fünf US-Flughäfen stationiert und können so fast alle US-Bürger erreichen. Sie sollen nicht nur regelmäßig aufsteigen, sondern auch gezielt bei der Fahndung nach verdächtigen Personen eingesetzt werden.

Dieses Programm sei seit 2007 voll einsatzfähig. Vorher sei man auf umgerüstete Autos mit ähnlichen Überwachungsgeräten angewiesen gewesen.

13. November 2014

Die Arbeit im NSA-Untersuchungsausschuss ist mühsam, aber nicht ganz erfolglos. Durch die Befragung von BND-Mitarbeitern konnte gezeigt werden, dass dort z.T. sehr eigenwillige Rechtsauffassungen bestehen.

Die Arbeit im NSA-Untersuchungsausschuss ist mühsam, aber nicht ganz erfolglos. Durch die Befragung von BND-Mitarbeitern konnte gezeigt werden, dass dort z.T. sehr eigenwillige Rechtsauffassungen bestehen.

9.10.: Der BND betreibt nicht genehmigte Datenbanken und vertritt die Weltraum-Theorie, nach der alle Satellitendaten ja im Weltraum erhoben werden, wo deutsche Gesetze nicht gelten…

6.11.: BND und NSA betreiben eine intensive Kooperation und es gilt die Funktionsträger-Theorie, nach der jemand, der in einer inkriminierten Funktion tätig ist, kein "Grundrechtsträger" sein kann! Aber: Grundrechte gelten immer – sogar für Ausländer!

Und heute u.a. BND-Unterabteilungsleiter W. K.: Sehr große Datenmengen wurden standardmäßig an die NSA weitergeleitet und es gilt die Metadaten-Theorie: „Metadaten sind keine personenbezogenen Daten“. Stehe der Name nicht dran, seien es eben "Sachdaten".

In den USA startet im Januar ein neues Programm der militärischen Forschungsagentur IARPA namens "Mercury" zur automatisierten Früherkennung und Vorhersage von Terrorakten". Die dafür herangezogenen Datensätze aus dem Nahen Osten und Nordafrika werden von Stationen zur Satellitenüberwachung (SIGINT) abgefangen. Das berichtet FM4, das vierte und jüngste Radioprogramm des Österreichischen Rundfunks.

In den USA startet im Januar ein neues Programm der militärischen Forschungsagentur IARPA namens "Mercury" zur automatisierten Früherkennung und Vorhersage von Terrorakten". Die dafür herangezogenen Datensätze aus dem Nahen Osten und Nordafrika werden von Stationen zur Satellitenüberwachung (SIGINT) abgefangen. Das berichtet FM4, das vierte und jüngste Radioprogramm des Österreichischen Rundfunks.

Die Bundesregierung hat trotz schärfster Proteste der Opposition dem Geheimdienst-Untersuchungsausschuss des Parlaments noch immer die Einsicht in die NSA-Selektorenlisten verweigert, die fast 40.000 problematische Suchbegriffe enthalten sollen. Der stattdessen von der Bundesregierung eingesetzte Sondergutachter Dr. Kurt Graulich, ehemaliger Richter am Bundesverwaltungsgericht, hat einen Prüfbericht erstellt und ist nun als Sachverständiger vom Untersuchungsausschuss geladen.

Die Bundesregierung hat trotz schärfster Proteste der Opposition dem Geheimdienst-Untersuchungsausschuss des Parlaments noch immer die Einsicht in die NSA-Selektorenlisten verweigert, die fast 40.000 problematische Suchbegriffe enthalten sollen. Der stattdessen von der Bundesregierung eingesetzte Sondergutachter Dr. Kurt Graulich, ehemaliger Richter am Bundesverwaltungsgericht, hat einen Prüfbericht erstellt und ist nun als Sachverständiger vom Untersuchungsausschuss geladen.