07.05.2017 – Im Rahmen der Snowden-Enthüllungen und im NSA-Ausschuss kamen jede Menge Details zur Arbeit auch des BND ans Licht. Kritik an den Programmen führte aber nicht zu deren Ende, sondern zur Legalisierung. Dabei wurden auch andere Lösungen aufgezeigt.

NSA (National Security Agency)

Telefonische Massenüberwachung hätte offengelegt werden sollen

21. März 2017

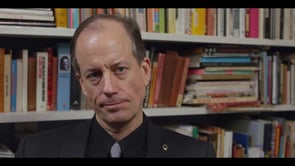

Richard Ledgett ist stellvertretender NSA-Direktor. Er war 2013 mit der internen Aufklärung der Umstände befasst, die zu den Snowden-Leaks geführt hatten. Er war überzeugt, dass Snowden andere Möglichkeiten gehabt hätte, seine Bedenken vorzutragen. Aber im Gegensatz zu seinem damaligen Chef, General Keith Alexander, war er anfangs dafür eingetreten, Snowden zu begnadigen, falls dieser die entwendeten Dokumente zurückgeben würde. Bei seinen letzten Interviews hatte er aber vor allem betont, dass durch die Enthüllungen ein großer Schaden entstanden sei…

Ledgett hat Reuters jetzt ein Interview gegeben, auf das Snowden über Twitter hinweist:

Der ehemalige Chef der schnellen Eingreiftruppe Snowden der NSA hat gerade meine Entscheidung öffentlich gerechtfertigt. Verblüffend aber eine willkommene Wendung.

The former head of @NSAGov’s Snowden task force just publicly vindicated my decision. Stunning but welcome reversal. https://t.co/vqcFGCUVXN

— Edward Snowden (@Snowden) 22. März 2017

Reuters schreibt:

Die US-Regierung hätte die Existenz eines Programms, das massenhaft Telefondaten von Amerikanern abgesaugt hat, veröffentlichen sollen, bevor dies durch den ehemaligen Angestellten Edward Snowden enthüllt worden ist, sagte der stellvertretende Direktor der NSA am Dienstag.

Richard Ledgett, der im nächsten Monat aus dem Dienst ausscheidet, sagte in einem Interview mit Reuters, dass die Offenlegung des geheimen Programms schwierig gewesen wäre. Dies hätte aber den Schaden, den Snowden verursacht habe, mindern können.

„Das ist so ein Fall wo ich vielleicht hätte zustimmen sollen, wo es vielleicht weniger schockierend gewesen wäre, als Snowden das tat, was er tat“, sagte Ledgett in seinem Büro im NSA-Hauptquartier in Fort Meade, Maryland.

Ledgetts Anmerkungen, die die Gefühle einiger ehemaliger hochrangiger US-Beamter widerspiegeln, kommen zu einer Zeit, in der die Gemeinschaft der US-Geheimdienste, ihre Anstrengungen verstärkt, den Kongress zu überzeugen, andere umstrittene Überwachungsprogramme neu zu beleben…

Reuters | TED Talk | National Public Radio | Daily Mail Online

Drei Jahre Untersuchungsausschuss

24. Februar 2017

Der Geheimdienst-Untersuchungsausschuss ist vorbei. Also die öffentlichen Anhörungen. Jetzt wird noch der Abschlussbericht geschrieben. Das sind diese tausend Seiten, wegen denen man die ganze Arbeit ja eigentlich macht. Die dann aber doch fast niemand liest.

Drei Jahre lang wurde ganz schön viel Aufwand betrieben: 2.400 Aktenordner wurden gelesen, 131 mal tagte das Gremium, davon 66 mal öffentlich mit Sachverständigen und Zeugen…

Eigentlich passiert all das, um die Überwachungs- und Spionageaffäre der Snowden-Enthüllungen aufzuklären. Der Einsetzungsbeschluss des Ausschusses definiert den Untersuchungsauftrag in 31 zu beantwortenden Fragen. Die allererste: Überwachen die Geheimdienste der Five-Eyes-Staaten „Kommunikations- und Datenverarbeitungsvorgänge von, nach und in Deutschland“?

Aber trotz Gründungsanlass (Snowden-Enthüllungen) und Untersuchungsauftrag (Snowden-Enthüllungen) ging es im Ausschuss erstaunlich wenig um… die Snowden-Enthüllungen. Also darum, dass unsere digitale Welt komplettüberwacht wird.

Zwar wurden mit William Binney, Thomas Drake und Brandon Bryant drei Whistleblower aus den USA gehört, dazu ein paar Sachverständige aus NGOs und Zivilgesellschaft aus USA und Großbritannien. Aber der Ausschuss hat es nicht geschafft, auch nur einen einzigen Politiker oder Geheimdienstler der Five Eyes anzuhören. Zwar flog eine Delegation selbst mal in die USA, hat aber schon vorher keine Erwartungen geweckt. Völlig berechtigt, angesichts des kläglichen Ertrags. Noch nicht mal die großspurig angekündigten Chefs der PRISM-Firmen Apple, Facebook, Google und Microsoft haben sich genötigt gefühlt, der Einladung des Ausschusses zu folgen…

Dennoch: Der Ausschuss hat einiges herausgefunden. Zum Beispiel, dass auch der BND oft an die Grenzen des Gesetzes geht – und auch darüber hinaus. Manchmal durch gewagte und geheime Rechts-Konstrukte (Weltraum-Theorie, Funktionsträger-Theorie, Theorie des virtuellen Auslands…), manchmal durch offenen Rechtsbruch. Die Bundesdatenschutzbeauftragte hat 18 schwerwiegende Rechtsverstöße festgestellt – in einer einzigen Außenstelle.

Und das Thema Ausspähen unter Freunden, Merkels berühmter Satz. Der BND hat 14 Millionen Selektoren von der NSA bekommen und ungeprüft seine Massenüberwachung nach diesen Abhör-Zielen durchsucht. Als der BND diese Abhör-Ziele nach Snowden mal überprüft hat, hat er rausgefunden, dass 40.000 davon Freunde betrafen. Die durfte dann Kurt Graulich als V-Mann der Bundesregierung mal angucken. Der Ausschuss durfte diese 40.000 abgehörten Freunde nicht einsehen, das haben Bundesregierung und Große Koalition verhindert. Weil die USA nicht ausdrücklich zugestimmt haben.

Aber auch der BND hat tausende Freunde in Deutschland und Europa abgehört, ganz ohne NSA. Nach einem Beweisbeschluss der – angesichts knapper Ressourcen heldenhaft arbeitenden – Opposition kamen nochmal tausend überwachte Freunde ans Licht. Oder, wie es im Geheimdienst-Sprech heißt: „3.300 Teilnehmer mit rund 15.000 Telekommunikationsmerkmalen“, die „einen EU/NATO-Bezug aufweisen“ und die der BND „gesteuert“ hat in seiner „Erfassung“…

Und die Konsequenz aus den gewonnenen Erkenntnissen ist gleich der nächste Skandal. Es wird nicht etwa die Geheimdienst-Praxis an das Gesetz angepasst, sondern die Gesetze werden an die Geheimdienst-Praxis angepasst. Ein Jahr vor Ende des Ausschusses hat die Große Koalition eine Änderung des BND-Gesetzes beschlossen. Damit wird alles, was der BND macht, legalisiert – und sogar noch ausgeweitet…

(Auszug aus netzpolitik.org CC by-nc-sa)

Palantir hilft bei der Überwachung

22. Februar 2017

Palantir Technologies ist ein US-amerikanischer Anbieter von Software und Dienstleistungen, der sich auf die Analyse großer Datenmengen (Big Data) spezialisiert hat. Zu den Kunden des Unternehmens gehören insbes. die US-Nachrichtendienste.

Neue NSA-Dokumente, die von The Intercept veröffentlicht wurden, zeigen, dass Palantir an der Entwicklung von Spionagewerkzeugen der NSA beteiligt war, insbesondere bei der "NSA-Suchmaschine" XKeyScore.

Z.B. kann Palantir genutzt werden, um den weltweiten Einflussbereich Irans zu analysieren:

derStandard.at zitiert The Intercept:

Die Enthüllung sorgt für Aufsehen, da Palantir-Mitgründer Peter Thiel einer der wichtigeren Berater im Umfeld von US-Präsident Donald Trump ist. Thiel, der bei Palantir als Chairman tätig ist, könnte aktiv mithelfen, das Überwachungsnetz der US-Behörden auf die Wünsche der Trump-Regierung zuzuschneiden.

The Intercept | derStandard.at | futurezone.at | YouTube | Wikipedia

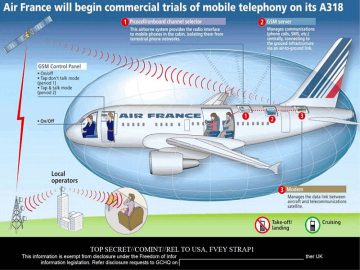

„Diebische Elster“ über den Wolken

7. Dezember 2016

Seit mindestens acht Jahren überwachen die NSA und sein Partnerdienst GCHQ den Mobilfunk über den Wolken, wie aus Snowden-Dokumenten hervorgeht, über die das Online-Magazin "The Intercept" und die Zeitung "Le Monde" berichten.

heise online erläutert:

Aus einer GCHQ-Präsentation von 2012 geht hervor, dass die Briten über das Programm "Southwinds" alle GSM-Mobilfunkaktivitäten einschließlich Telefonaten, SMS sowie Verbindungs- und Standortdaten in Flugzeugen sammeln…

Die abgehörten Daten würden dann abgeglichen mit den Passagierlisten, Flugnummern und Airline-Codes, um den Namen eines Nutzers ausfindig zu machen. Mit im Zentrum entsprechender bekannter Spionageprogramme, die oft mit Vogelnamen verknüpft waren und Titel wie "Thieving Magpie" oder "Homing Pigeon" trugen, habe spätestens seit 2005 neben Air Mexico auch Air France gestanden.

BVerfG: Staatswohl geht vor Geheimdienstkontrolle

15. November 2016

Die Bundesregierung muss dem NSA-Untersuchungsausschuss keinen Einblick in die Liste inaktiver NSA-Selektoren gewähren, entschied das Bundesverfassungsgericht. Da Geheimhaltungsinteressen der USA betroffen seien, dürfe die Bundesregierung nicht frei über die Informationen verfügen…

Der BND hatte jahrelang anhand dieser Selektoren, die als Suchkriterien fungierten, der NSA Informationen geliefert. Unter den Selektoren waren auch solche, die gegen deutsche und europäische Interessen verstießen. Bekannt wurde unter anderem, dass auf den Listen auch Regierungen und Institutionen europäischer Länder standen, beispielsweise der französische Außenminister.

Im September 2015 hatten die Fraktionen der Grünen und Linken im Bundestag Organklage beim BVerfG eingereicht. Sie sollten die Listen nicht einsehen dürfen und sahen dadurch ihr Recht auf Aktenvorlage im NSA-Untersuchungsausschuss von der Bundesregierung beschnitten…

Konstantin von Notz, Obmann der Grünen im NSA-Untersuchungsausschuss, ist enttäuscht:

Der Beschluss ist eine herbe Enttäuschung und ein schwerer Schlag für die notwendige Kontrolle der Arbeit von Geheimdiensten in einem Rechtsstaat. Weite Teile der jahrelangen, rechtswidrigen BND-Praxis werden jetzt absehbar im Dunkeln bleiben. Das Gericht legt die Kontrolle damit ein Stück weit in die Hand von Whistleblowern. Nach diesem Beschluss muss der Gesetzgeber zwingend die Kontrollrechte des Parlaments und der zuständigen Datenschutzaufsicht bei internationalen Kooperationen neu regeln. Im Ergebnis ist es inakzeptabel, dass die Dienste bestimmen können, ob sie kontrolliert werden oder nicht. Weitere Skandale und massive Grundrechtsverletzungen sind so vorprogrammiert.

(Auszug aus netzpolitik.org CC by-nc-sa)

NSA: weltweit Server gehackt

31. Oktober 2016

Die Hacker-Gruppe "The Shadow Brokers" macht wieder von sich reden, indem sie eine Liste von mutmaßlich von der NSA gehackten Servern veröffentlicht. Die meisten der mehr als 300 betroffenen Rechner stehen in China, gefolgt von Japan, Südkorea, Spanien, Deutschland, Indien, Taiwan, Mexiko, Italien und Russland. Die Daten scheinen aus dem Hack der mit der NSA assoziierten Equation Group zu stammen.

Edward Snowden twittert:

Bemerkenswert hierbei: Die NSA hackt befreundete Länder und Universitätssysteme, um von diesen Opfern aus eigene Angriffe zu starten. Scheint ungesetzlich zu sein.

Noteworthy from this: NSA hacking friendly countries and university systems to launch attacks from the victims. Seems unlawful. https://t.co/jNp35qZsZ4

— Edward Snowden (@Snowden) 31. Oktober 2016

WinFuture.de konkretisiert:

Eine ganze Reihe von betroffenen Servern wird unter Domains Russlands und Chinas betrieben. Dies entbehrt nicht einer gewissen Ironie. Immerhin werden Politiker und Militärs der USA nicht müde, ständig zu erwähnen, dass aus diesen beiden Ländern die IT-Sicherheit kritischer IT-Systeme von US-Behörden und -Unternehmen bedroht sei und man sich daher für einen Schlagabtausch im Netz rüsten müsse…

Als Ausgangspunkt für NSA-Angriffe auf andere Systeme dienten so auch Geräte im Rechenzentrum der Bundeswehr-Universität in München. Hinzu kommen hierzulande aber auch Server der Unis in Rostock, Gießen und Erlangen. Insbe-sondere der Missbrauch der Systeme der Bundeswehr-Uni kann heikel sein – wenn das eigentliche Opfer dies nicht in der eigentlichen Form erkennt, sondern annimmt, vom deutschen Staat attackiert worden zu sein.

Und watson.ch berichtet aus der Schweiz:

watson hat sich die von den Hackern publizierte Liste angeschaut. Darauf ist mindestens drei Mal der Standort Genf zu finden. Die entsprechenden IP-Adressen führen zur Universität Genf, die somit mutmaßlich für Hacker-Attacken der NSA missbraucht worden ist. In der Schweiz betreibt die Stiftung Switch das Schweizer Hochschulnetzwerk. Sie vernetzt die Hochschulen seit 1989 und unterstützt die Schweizer Wirtschaft im Kampf gegen Internetkriminalität.

Auf Anfrage bestätigt Switch den Angriff: «Infektionen im Netz sind nichts Außergewöhnliches und passieren mehrmals täglich. Speziell an diesem Fall ist der Absender NSA. Konkret waren im Zeitraum von 2001 bis 2003 drei Server der Universität Genf betroffen.

WinFuture.de | Golem.de | Ars Technica | derStandard.at | watson.ch | SPIEGEL ONLINE

How the Government Tracks You: NSA Surveillance – YouTube

E-Mails aller Nutzer durchsucht

4. Oktober 2016

Yahoo hat im Auftrag amerikanischer Geheimdienste alle eingehenden E-Mails aller Nutzer nach bestimmten Selektoren durchsuchen müssen. Das Unternehmen steht nur Wochen nach einem bekannt gewordenen Datenleck damit schon wieder in der Kritik.

Wie Reuters exklusiv meldet, hat Yahoo im Jahr 2015 ein Programm gebaut, mit dem es im Auftrag amerikanischer Geheimdienste alle eingehenden E-Mails aller Nutzer nach bestimmten Selektoren durchsuchte.

Yahoo kam damit einer geheimen staatlichen Anordnung nach, wobei die Anfrage nach Auskunft der Quellen auf FBI oder NSA zurückgeht. Anfragen in dieser Breite und für so viele Accounts sind ungewöhnlich. Reuters schreibt, dass es der erste Fall sei, bei dem der gesamte Mailverkehr eines Unternehmens durch einen Geheimdienst durchsucht werde. Unklar ist auch, ob andere Firmen ähnliche Anordnungen erhalten haben.

Da das Spionage-Programm offenbar an Yahoos Sicherheitsabteilung vorbei installiert worden sei, hätte diese das Programm im Mai 2015 für einen Hackerangriff gehalten, berichtet Reuters. Yahoos Sicherheitschef Alex Stamos verließ daraufhin das Unternehmen.

Auf Anfrage nach dem Vorfall erläuterte ein Sprecher von Yahoo nur, dass man sich an Gesetze halte. Yahoo kommt aus den negativen Schlagzeilen nicht raus. Erst kürzlich wurde bekannt, dass 500 Millionen Nutzerdaten bei einem Hack abgeflossen seien… (Auszug aus netzpolitik.org CC by-nc-sa)

Thomas Drake in The Whistleblower Interview Project auf Vimeo

21.09.2016 – "Alle halten das Maul, wie in Nazi-Deutschland"

Zum Start seines Politthrillers "Snowden" wettert Oliver Stone gegen die US-Politik. Seine schrille Forderung: Die Verantwortlichen im Whistleblower-Fall sollten vor Gericht, wie einst die Nazis bei den Nürnberger Prozessen.

Menwith Hill: Teil des US-Drohnenkriegs

6. September 2016

Streng geheime Dokumente zeigen die umstrittene Rolle einer gewaltigen NSA-Überwachungsbasis im ländlichen England.

Top-secret documents expose the controversial role of a massive NSA surveillance base in England’s countryside. https://t.co/SEabHDJMnY

— The Intercept (@theintercept) 6. September 2016

Früher war sie nur unter dem Codenamen Field Station 8613 bekannt, die geheime Basis heißt jetzt Menwith Hill Station und liegt etwa neun Meilen westlich der kleinen Stadt Harrogate in North Yorkshire. Ursprünglich wurde sie genutzt, um sowjetische Kommunikation während des Kalten Kriegs zu überwachen. Seitdem hat sich ihr Schwerpunkt dramatisch verschoben und heute ist sie wesentlicher Bestandteil des weitläufigen globalen Überwachungsnetzes der NSA…

Jetzt hat The Intercept streng geheime Dokumente erhalten, die einen beispiellosen Einblick hinter Menwith Hills Stacheldrahtzaun erlauben. Die Dateien zeigen zum ersten Mal, wie die NSA die britische Basis verwendet hat, um "eine beträchtliche Anzahl von Capture-Kill-Operationen" im Nahen Osten und Nordafrika zu unterstützen. Befördert wird dies durch eine leistungsfähige Abhörtechnologie, die die Daten von mehr als 300 Millionen E-Mails und Telefonaten pro Tag aufnehmen kann…

Doku-Thriller Zero Days

1. September 2016

2010 machen Sicherheitsexperten eine unheimliche Entdeckung. Ein hochkomplexer Computerwurm namens STUXNET verbreitet sich mit noch nie gesehener Aggressivität auf der ganzen Welt. Was die Forscher noch nicht ahnen: sie sind auf den geheimen Prototypen einer neuen Generation von Kriegswaffen gestoßen. Eine Waffe, geschaffen von der CIA und dem Mossad, um Atomreaktoren im Iran zu zerstören.

Der hochspannende Doku-Thriller ZERO DAYS enthüllt die Hintergründe des World War 3.0. Erstmals sprechen die Drahtzieher des STUXNET-Wurms vor der Kamera und machen klar, dass STUXNET nur der Anfang war. Weitgehend unbemerkt von der Öffentlichkeit setzen heute Militärs und Geheimdienste Cyber-Waffen ein, deren Zerstörungskraft allein mit der von Atomwaffen vergleichbar ist – und deren Verbreitung sich womöglich nicht mehr kontrollieren lässt …

DCM/YouTube | heise online | SPIEGEL ONLINE | Süddeutsche.de | Golem.de

Trevor Paglen: Verwundbarkeit der Datennetze

30. August 2016

Das Creators Project reist nach Miami, um Trevor Paglen kennenzulernen, einen Künstler, einen experimentellen Geographen und einen Überwachungsabwehrforscher, der vor allem bekannt ist für seine Bilder von sehr weit entfernten geheimen Militärbasen und seinem Beitrag zum Edward Snowden Dokumentarfilm Citizenfour. In Miami bringt Trevor seine Kunst auf ein neues Niveau, Tiefseetauchen im Atlantischen Ozean, um Unterwasser Internet-Kabel zu fotografieren, die von der NSA abgehört werden. Wir erleben den Gegensatz zwischen der physischen Realität und den abstrakten Konzepten der Privatsphäre und der Verwundbarkeit unserer Datennetze.

Aktivisten im Visier von Geheimdiensten

16. August 2016

Das weltweit erste bestätigte und öffentlich bekanntgemachte Opfer des PRISM-Programms der NSA: Ein Aktivist der Demokratiebewegung. Er ist neuseeländischer Staatsbürger und heißt Tony Fullman.

Sein Reisepass wurde eingezogen, sein Zuhause durchsucht und er wurde auf eine streng geheime Überwachungsliste der National Security Agency (NSA) gesetzt. Aber Tony Fullman hatte nichts verbrochen.

The world’s first confirmed, publicly-ID’d victim of NSA’s #PRISM: a pro-democracy activist. https://t.co/C7GPiojhHT pic.twitter.com/GDvTDhyBHg

— Edward Snowden (@Snowden) 15. August 2016

Es dauerte neun Monate, bis die Geheimdienstler eingestanden, was Fullman von Anfang an beteuerte: An der Geschichte ist nichts dran. Dennoch spürt Fullman die Folgen bis heute: An Flughäfen wird er noch immer gesondert durchsucht.

Was war geschehen? Neuseeland gehört zu den „Five Eyes“ und somit ist der neuseeländische Geheimdienst GCSB (Government Communications Security Bureau) engster Verbündeter des US-Geheimdienstes NSA. Die Geheimdienste der „Five Eyes“ tauschen ihre gesammelten Daten untereinander aus. Insbesondere auch die riesigen Datenmengen, die mit Hilfe des „Prism-Programms“ gesammelt werden. Aus den Unterlagen von Edward Snowden geht hervor, dass im Rahmen von Prism Konzerne wie Google, Microsoft, Facebook, Yahoo und Apple der NSA helfen, die Kommunikation von Privatpersonen im In- und Ausland detailliert zu überwachen.

Auf diesem Wege erlangte das GCSB die Facebook- und Gmail-Kommunikation des neuseeländischen Staatsbürgers und Aktivisten Tony Fullman. Dabei liefert die NSA dem neuseeländischen Partnerdienst auch Informationen über Fullmans Einkäufe, die man aus E-Mails mit Kontoauszügen gewonnen hatte. Fullman wurde verdächtigt, zu einem Aktivistenteam zu gehören, das angeblich Putschpläne auf den Fidschi-Inseln unterstützt hätte, sich aber tatsächlich dort für Demokratiebestrebungen einsetzte.

Der neuseeländische Fernsehsender TVNZ veröffentlichte nun in Zusammenarbeit mit „The Intercept“ seine Recherchen über das Vorgehen der Geheimdienste gegen die Aktivisten.

Die Süddeutsche berichtet:

Wie TVNZ schreibt, ist Fullman die erste Zielperson von Prism, deren Name bekannt wurde. Fullman gehöre zu einer Gruppe von 88 Neuseeländern, die in der Folge auch vom neuseeländischen Geheimdienst GCSB umfassend überwacht wurden. Dem GCSB soll es zu diesem Zeitpunkt nicht erlaubt gewesen sein, Bürger im Inland auszuspionieren. Insgesamt sollen 200 Nachrichten von Fullman über das Prism-System mitgeschnitten worden sein. Darunter sind detaillierte private Informationen, Facebook-Daten, Gespräche über Probleme gemeinsamer Freunde, Bankabrechnungen und dementsprechend auch einer Liste seiner Einkäufe.

Netzpolitik.org resümiert:

Rechtliche Schritte gegen die Repressionen, die als „Anti-Terrormaßnahmen“ zurechtgelogen wurden, erwägt Fullman derzeit. Wichtiger könnten aber noch die politischen Folgen sein, denn der Bericht von TVNZ und „The Intercept“ kommt zu einem politisch brisanten Zeitpunkt: In Neuseeland wird aktuell ein Gesetzentwurf diskutiert, der das Vorgehen des GCSB gegen Inländer legalisieren würde.

Die Shadow Brokers haben die NSA gehackt

16. August 2016

Die Belege sind erdrückend: Einer Hackergruppe namens „The Shadow Brokers“ ist es gelungen, eine andere Hackergruppe, die dem US-Geheimdienst NSA zugeordnet wird, und die von Sicherheitsexperten als „Equation Group“ bezeichnet wird, zu hacken. Dabei haben sie streng geheime Angriffssoftware der NSA kopieren können, mit denen Firewalls und Router unter anderem von Cisco, Juniper und Fortinet überwunden werden können. Malware also, mit denen sich ganze Netzwerke infiltrieren lassen.

Einen Teil der erbeuteten Software haben die „Shadow Brokers“ einfach öffentlich ins Netz gestellt. Eine Datei hat den Codenamen „Extrabacon“ und mit ihr konnte der US-Geheimdienst unbemerkt bestimmte Firewalls des US-Herstellers Cisco hacken und so in fremde Netzwerke eindringen. Die hierbei genutzten sog. Zero-Day-Exploits – Ausnutzen einer entdeckten Sicherheitslücke im System bevor eine Sicherheitsmaßnahme ergriffen werden kann – sollten eigentlich nicht mehr möglich sein, da die NSA sich verpflichtet hatte, solche Sicherheitslücken bei US-Unternehmen i.d.R. sofort an die betreffenden Firmen weiterzuleiten, um diese schließen zu können. Das war hier offensichtlich seit drei Jahren nicht geschehen!

Die „Shadow Brokers“ kündigen an, die andere Hälfte der erbeuteten Software für 1 Million Bitcoins im Netz zu versteigern… Diese Aktion könnte aber auch eine ganz andere Stoßrichtung haben, wie sie Edward Snowden in 13 Tweets darstellt, die etwa so enden:

Ich vermute, hier geht es mehr um Diplomatie als um Geheimdienstinformationen, im Zusammenhang mit der Eskalation um den DNC-Hack. Indizienbeweise und Lebenserfahrung deuten auf russische Verantwortlichkeit.

Dieser Leak ist wahrscheinlich eine Warnung, dass jemand die US-Verantwortung für alle Angriffe, die von diesem Malware-Server ausgegangen sind, beweisen kann. Das könnte erhebliche außenpolitische Konsequenzen haben. Besonders wenn eine dieser Operationen auf US-Verbündete gerichtet ist. Besonders wenn irgendeine dieser Operationen sich auf Wahlen bezog.Dementsprechend könnte dies ein Versuch sein, Entscheidungsträger zu beeinflussen, die sich fragen, wie scharf man auf die DNC-Hacks reagieren sollte. Dieser Leak sieht so aus, als ob jemand eine Nachricht sendet, dass eine Eskalation im Spiel der Schuldzuweisungen schnell sehr unangenehm werden könnte.

13) TL;DR: This leak looks like a somebody sending a message that an escalation in the attribution game could get messy fast.

— Edward Snowden (@Snowden) 16. August 2016

Die Süddeutsche fasst zusammen:

Snowden schreibt, die Veröffentlichung des NSA-Materials solle die USA womöglich von allzu scharfen Reaktionen abhalten. "Zusammengefasst: Dieser Leak sieht so aus, als würde jemand eine Nachricht senden wollen, dass das 'Attribution Game' (also eindeutige Schuldzuweisungen für Cyber-Attacken) schnell schmutzig werden könnte."

Das deckt sich mit der Einschätzung von Bruce Schneier. Der Sicherheitsexperte schreibt, dass nur zwei Regierungen als Verantwortliche in Frage kämen: Russland und China. Er würde auf Russland setzen, und darauf, dass es eine Botschaft an die Obama-Regierung sei: "Bevor ihr auch nur darüber nachdenkt, uns für den DNC-Hack zu bestrafen, solltet ihr wissen, wo wir gewesen sind und was wir euch antun können."

ZEIT ONLINE | ZEIT ONLINE | ZEIT ONLINE | Süddeutsche.de | Süddeutsche.de | SPIEGEL ONLINE | SPIEGEL ONLINE | netzpolitik.org | Snowden/Twitter | The Hacker News | Schneier on Security

EFF NSA Logo Parody (white) – Flickr

NSA-googleplus-cover-1 Flickr

Die NSA war vorschriftsmäßig informiert!

7. Juni 2016

Edward Snowden hat immer betont, dass er seine Bedenken mehrmals erfolglos den intern zuständigen Stellen – auch schriftlich – vorgetragen habe, bevor er sich schließlich gezwungen sah, an die Öffentlichkeit zu gehen. Die zuständigen Stellen der NSA durchsuchten dann wochenlang Snowdens gespeicherte Emails nach entsprechenden Hinweisen – ohne Erfolg…

Das stützte die These, dass Snowden ein Verräter sei. Auch Präsident Barack Obama formulierte (am 9. Aug. 2013): “No, I don’t think Mr. Snowden is a patriot” (Nein, ich glaube nicht, dass Herr Snowden ein Patriot ist).

Neue Dokumente zeigen aber, dass die NSA über Snowdens Bedenken informiert war. Das hat aber niemanden interessiert!

Wow: New documents prove I raised Constitutional concerns within the #NSA. For years, the @WhiteHouse denied this. https://t.co/EJEKJ1jW7Y

— Edward Snowden (@Snowden) 5. Juni 2016

In den USA gibt es den Freedom of Information Act (FOIA), der jedem das Recht gibt, Zugang zu Dokumenten von staatlichen Behörden zu verlangen. Vice News konnte nun durch eine FOIA-Klage die Veröffentlichung bisher nicht bekannter Dokumente erzwingen.

WIRED Germany berichtet dazu:

In den Unterlagen befinden sich Protokolle bisher unbekannter Kontakte zwischen Snowden und dem Oversight-and-Compliance-Büro der NSA. Sogar ein Treffen soll es gegeben haben. Der genaue Inhalt von Snowdens Kritik bleibt unklar, er scheint aber zumindest rechtliche Bedenken an der massenhaften Datensammlung des Geheimdienstes zum Ausdruck gebracht zu haben.

Die neuen Dokumente zeigen auch, dass die NSA diese Kontakte nach den Leaks im Jahr 2013 systematisch verneint hat. „Unsere Ergebnisse lauten, dass wir keine Anzeichen in den Interviews, E-Mails oder Chats gefunden haben, die seine Aussagen stützen“, schreibt ein NSA-Beamter in einer E-Mail.