19. Januar 2015

Aus Snowden-Unterlagen, die der SPIEGEL jetzt veröffentlicht hat, geht hervor, dass es chinesischen Hackern schon vor längerer Zeit gelungen sein soll, eine enorme Anzahl (50 TB) von Konstruktionsunterlagen des neuen US-amerikanischen Kampfjets F-35 zu kopieren. Diese Erkenntnisse sollen dann in die Entwicklung der neuen chinesischen Kampfjets eingeflossen sein.

China hat nun darauf hingewiesen, wie schwer es ist, einen Angriff im Netz zuverlässig zurückzuverfolgen, und die Verantwortung für diesen Cyberangriff entschieden zurückgewiesen.

Das Pentagon hatte zugegeben, dass Hacker an solche Daten herangekommen seien, hatte aber China nicht explizit dafür verantwortlich gemacht. Nun gibt das Pentagon an, dass sich die vom SPIEGEL dokumentierten Unterlagen auf einen alten Hack von 2010 bezögen, bei dem keine sensiblen Daten gestohlen worden seien.

Das 399 Mrd. $ teure F-35 Kampfjet-Programm sei sicher und auf einem guten Weg…

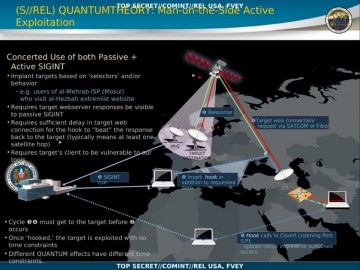

Die Geheimdienste der „Five-Eyes“ (USA, Großbritannien, Kanada, Australien und Neuseeland) betreiben nicht mehr nur Überwachung und Spionage, sie wollen die Herrschaft im Internet und bereiten digitale Kriege vor.

Die Geheimdienste der „Five-Eyes“ (USA, Großbritannien, Kanada, Australien und Neuseeland) betreiben nicht mehr nur Überwachung und Spionage, sie wollen die Herrschaft im Internet und bereiten digitale Kriege vor.

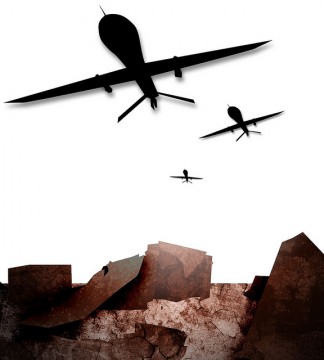

Der Spiegel berichtet über eine NATO-Liste für sogenannte gezielte Tötungen in Afghanistan. Zeitweise sollen bis zu 750 Personen gleichzeitig auf der Liste gestanden haben. Insgesamt wurden auf diese Weise im Laufe der Jahre mehr als 3.600 Menschen erfasst. Unter den Todeskandidaten waren Taliban-Kommandeure, Angehörige der von den Aufständischen eingesetzten Zivilverwaltung und auch Drogenhändler. Das Material stammt aus den Jahren 2009 bis 2011 und fällt in die Amtszeit von US-Präsident Barack Obama.

Der Spiegel berichtet über eine NATO-Liste für sogenannte gezielte Tötungen in Afghanistan. Zeitweise sollen bis zu 750 Personen gleichzeitig auf der Liste gestanden haben. Insgesamt wurden auf diese Weise im Laufe der Jahre mehr als 3.600 Menschen erfasst. Unter den Todeskandidaten waren Taliban-Kommandeure, Angehörige der von den Aufständischen eingesetzten Zivilverwaltung und auch Drogenhändler. Das Material stammt aus den Jahren 2009 bis 2011 und fällt in die Amtszeit von US-Präsident Barack Obama.