27. Januar 2015

Die gefährlichste derzeit bekannte Cyberwaffe ist der „Regin“ getaufte Trojaner. Laut der IT-Sicherheitsfirma Kaspersky ist diese Schadsoftware schon seit mehr als zehn Jahren im Einsatz und gegen Ziele in mindestens 14 Ländern eingesetzt worden – neben Deutschland, Belgien und Brasilien auch in Indien und Indonesien.

Die gefährlichste derzeit bekannte Cyberwaffe ist der „Regin“ getaufte Trojaner. Laut der IT-Sicherheitsfirma Kaspersky ist diese Schadsoftware schon seit mehr als zehn Jahren im Einsatz und gegen Ziele in mindestens 14 Ländern eingesetzt worden – neben Deutschland, Belgien und Brasilien auch in Indien und Indonesien.

Dokumentiert sind die Angriffe auf das Telekom-Unternehmen Belgacom, die EU-Kommission, die Internationale Atomenergiebehörde IAEA in Wien und auf eine Mitarbeiterin des Europareferats im Bundeskanzleramt – alle wurden zum Opfer der Schadsoftware "Regin".

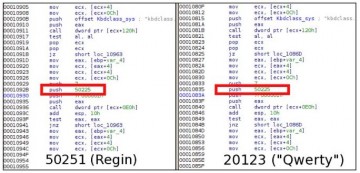

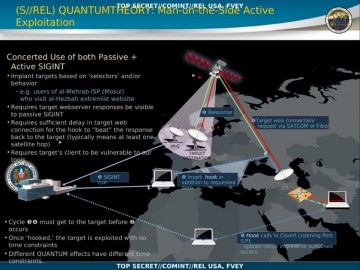

Experten von Kaspersky verglichen nun den Programmcode einer Schadsoftware aus den Snowden-Materialien, die der SPIEGEL veröffentlicht hatte, mit dem des Trojaners „Regin“ und stellten weitestgehende Übereinstimmungen fest. Dies gilt nun als eindeutiger Beleg, dass es sich bei "Regin" tatsächlich um die Cyber-Angriffsplattform der sog. "Five Eyes" handelt, also der Geheimdienste der USA, Großbritanniens, Kanadas, Neuseelands und Australiens.

Mit weiteren Funden von "Regin" ist nach Lage der Dinge wohl zu rechnen. Allein bei Kaspersky habe man den Schadcode inzwischen bei 27 internationalen Unternehmen, Regierungen und Privatpersonen nachgewiesen.

Die Geheimdienste der „Five-Eyes“ (USA, Großbritannien, Kanada, Australien und Neuseeland) betreiben nicht mehr nur Überwachung und Spionage, sie wollen die Herrschaft im Internet und bereiten digitale Kriege vor.

Die Geheimdienste der „Five-Eyes“ (USA, Großbritannien, Kanada, Australien und Neuseeland) betreiben nicht mehr nur Überwachung und Spionage, sie wollen die Herrschaft im Internet und bereiten digitale Kriege vor.