Weitere Unterabschnitte: Rechnerklassen | Großrechner | Arbeitsplatzrechner | Spielekonsolen | SmartPhones 1 | SmartPhones 2 | Digitale Kameras 1 | Digitale Kameras 2 | Mobile Endgeräte 1 | Mobile Endgeräte 2 | RFID-Systeme 1 | RFID-Systeme 2 | Ubiquitous Computing | Hardware | Hardware 2 | Rechnerarchitektur

RFID-System

RFID-Studie 2007

Technologieintegrierte Datensicherheit bei RFID-Systemen

Institut für Wirtschaftsinformatik Universität Hannover (G. Wohlers)

- Smarte Zukunft

- RFID-Tag

- Identifizierung per Funkübertragung und Einsatzbereiche

- Was ist das RFID-Prinzip?

- RFID – wie funktioniert das?

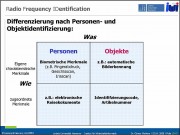

- Differenzierung nach Personen- und Objektidentifizierung

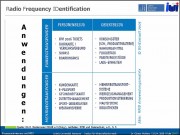

- Anwendungen

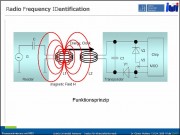

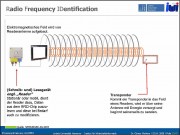

- RFID Funktionsprinzip

- RFID Funktionsprinzip

- RFID löst Barcode ab

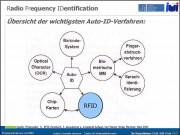

- Übersicht der wichtigsten Auto-ID-Verfahren

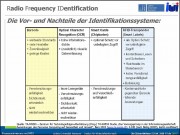

- Die Vor- und Nachteile der Identifikationssysteme

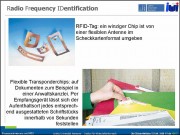

- RFID-Tag mit Transponder-Chip

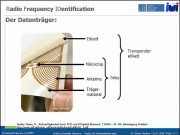

- Der Datenträger

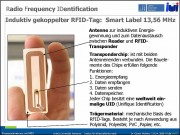

- Induktiv gekoppelter RFID-Tag: Smart Label 13,56 MHz

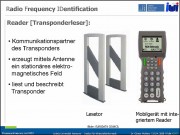

- Reader (Transponderleser)

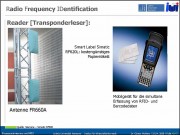

- Reader (Transponderleser)

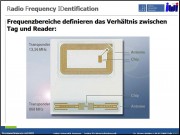

- Frequenzbereiche definieren das Verhältnis zwischen Tag und Reader

- RFID-System im Einsatz

- RFID-System im Einsatz

- RFID-System im Einsatz

- Beispiele für den aktuellen Einsatz von RFIDs in geschlossenen Systemen

- Die Vision von Metro und Walmart

- Metro Group Future Store

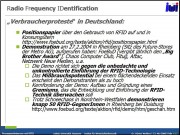

- „Verbraucherproteste“ in Deutschland

- Kurze Zusammenfassung der RFID-Problematik

- Kurze Zusammenfassung der RFID-Problematik (2)

- Drei mögliche Szenarien des Pervasive Computing

- Thesen zum mittleren Szenario

- Thesen zum Hightech-Szenario

- Integration von RFID in die betriebliche Landschaft

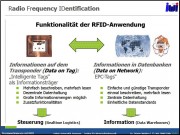

- Funktionalität der RFID-Anwendung

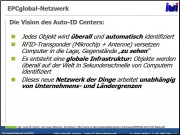

- Die Vision des Auto-ID Centers

Bild: Mit freundlicher Genehmigung Dr. G. Wohlers (2009)

Die unberechtigte Nutzung ist nicht gestattet.

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.