Wie aus den Spuren, die immer mehr unserer Tätigkeiten im Netz hinterlassen, Profit geschlagen wird: Frank Rieger und Constanze Kurz haben einen Führer durch das digitale Labyrinth geschrieben. Einen Besseren wird man so leicht nicht finden.

Überwachung

Smartphone-Bewegungsprofile – Daten werden an Apple und Google übertragen – News bei GameStar.de

Smartphone-Bewegungsprofile – Daten werden an Apple und Google übertragen

Nachdem zunächst auf iPhones eine Datenbank gefunden wurde, die Aufenthaltsort und WLAN-Daten des Nutzers speichert, haben Sicherheitsexperten auch bei Google ähnliches entdeckt.

Smartphone-Bewegungsprofile : Wie das Wall Street Journal meldet, dürfte sich die Aufregung um die gespeicherten Daten wohl nicht so schnell legen. Denn nicht nur Apple sammelt die Bewegungsdaten der Nutzer von iPhone und UMTS-iPad, auch Google Android enthält eine ähnliche Funktion.

Noch schlimmer dürfte für Datenschützer und vorsichtige Nutzer sein, dass der nun als Sicherheitsexperte arbeitende ehemalige Hacker Samy Kamkar herausfand, dass beispielsweise ein Android-Smartphone von HTC entsprechende Daten in Abständen von wenigen Sekunden speichert und jede Stunde mehrmals an Google überträgt. Das Wall Street Journal hat die Ergebnisse von Samy Kamkar unabhängig überprüfen und bestätigen lassen. Einen Kommentar dazu wollte Google gegenüber der Zeitung nicht abgeben.

Quelle: Smartphone-Bewegungsprofile – Daten werden an Apple und Google übertragen – News bei GameStar.de

Welt der Physik: Dauerüberwachung vor Erdrutschen

RSA Animate – The Internet in Society: Empowering or Censoring Citizens?

Sehr beeindruckend – aber auch sehr gute Englischkenntnisse erforderlich!

03.05.2009 Vier Tage lang hat ihn der ägyptische Sicherheitsdienst in Handschellen gelegt, ihm die Augen verbunden, ihn kaum schlafen lassen – und immer und immer wieder verhört. Gleich zu Anfang sagten sie zu ihm: "Alles, was in deinem Kopf steckt – wir wollen es herausholen", erzählte der deutsch-ägyptische Blogger Philip Rizk nach seiner Freilassung Mitte Februar.

24.03.2010 China ist ein Vorbild – zumindest für Diktatoren und autoritäre Herrscher. Denn das kommunistische Regime in Peking filtert und überwacht das Internet mit einem ausgeklügelten System, das seinesgleichen sucht, und nimmt auch Technologieunternehmen wie Google in die Pflicht.

Soziale Netzwerke: Vorsicht, Freund hört mit! – FAZ.NET

Soziale Netzwerke: Vorsicht, Freund hört mit! – Digitales Denken – Feuilleton – FAZ.NET

Die sozialen Netzwerke haben es also ungewollt leichter gemacht, Erkenntnisse über Aktivistennetzwerke zu gewinnen. Selbst eine kleine Sicherheitslücke in den Einstellungen eines einzigen Facebook-Profils kann die Sicherheit vieler anderer Nutzer gefährden. Eine Untersuchung von zwei Studenten des Massachusetts Institute of Technology wies die Möglichkeit nach, die sexuelle Orientierung eines Menschen aus einer Analyse seiner Freunde auf Facebook zu erschließen – schlechte Neuigkeiten für alle Homosexuellen in Gegenden, in denen ihnen Prügel und Gefängnis drohen. Zudem wenden sich viele autoritäre Regime an spezielle Data-Mining-Unternehmen, die ihnen dabei helfen, Unruhestifter zu identifizieren. „TRS Technologies“ in China ist eine solche Firma, die sich damit brüstet, dass „dank unserer Technologie die Arbeit von zehn Internetpolizisten heute von einem einzigen erledigt werden kann“.

Damit soll nicht gesagt sein, dass die digitale Dissidenz eine Illusion ist. Es gibt im Wesentlichen drei Argumentationen für die „Demokratie durch Tweets“-Theorie. Erstens kann das Internet trotz der von mir geäußerten Vorbehalte, richtig eingesetzt, Regimekritikern zu sicheren und billigen Kommunikationsmitteln verhelfen. So können russische Aktivisten auf den nicht so leicht abzuhörenden Telefondienst Skype zurückgreifen. Regimekritiker können E-Mails verschlüsseln und mit den entsprechenden Werkzeugen Internetfilter umgehen. Es ist heute leichter möglich, sich als „Ein-Mann-NGO“ zu betätigen und zum Beispiel mit „Google Text und Tabellen“ selbst zu drucken, ohne permanent undichte Stellen fürchten zu müssen. Zweitens machen die neuen Technologien staatliches Blutvergießen insofern riskanter, als heute Digitalkameras allgegenwärtig sind und Bildmaterial schnell an westliche Nachrichtenagenturen gelangt. Manche Regierungen wie die Burmas oder Nordkoreas scheren sich nicht um ein gewalttätiges Erscheinungsbild, andere hingegen schon. Und drittens senkt die Technologie Hürden, was dazu beiträgt, dass sich bloße Beobachter in kritischen Situationen in Teilnehmer verwandeln…

Doch sind die größten Vorzüge der sozialen Medien – ihre Anonymität, „Viralität“ und Vernetzung – zugleich ihre größten Schwächen. Wie wir gesehen haben, können die Sicherheitsorgane die Technologie gegen die Logistik des Protestes wenden. Zudem hat es der Siegeszug der Blogosphäre und der sozialen Netzwerke auch dem Staat leichter gemacht, seine Botschaften einzuspeisen und mit ihnen durchzudringen, so dass er Online-Diskussionen beeinflussen und neutralisieren kann, bevor sie sich in Offline-Aktionen verwandeln. Längst schon haben Regierungen keine uneingeschränkte Kontrolle mehr darüber, wie sich Informationen im Netz verbreiten, und sie aus allen Blogs entfernen zu wollen, ist keine ernsthafte Option. Also schlagen sie mit denselben Mitteln zurück. Es bedarf keines großen Aufwands, Kommentatoren in Marsch zu setzen, die Dissidenten der Ungläubigkeit, sexuellen Abnormalität, Kriminalität oder Spionage bezichtigen.

Quelle: Soziale Netzwerke: Vorsicht, Freund hört mit! – Digitales Denken – Feuilleton – FAZ.NET

18.03.2010 · Soziale Netzwerke sind angeblich der schnellste Weg, Widerstand zu organisieren. In Wahrheit führen sie Geheimdienste und Diktatoren geradewegs zu ihren Gegnern. Datenschutz kann Leben retten. Das zeigen Beispiele aus Weißrussland und Iran.

Surveillance Camera Billboard Prank

Großbritannien diskutiert über Police.uk: Google Maps der Unterwelt – taz.de

04.03.2011 · Darf der Staat bei der Zollkontrolle am Flughafen heimlich Spionageprogramme auf private Rechner schmuggeln? Die Kluft zwischen der klaren Aussagen der Rechtsprechung zum Datenschutz und ihrer schwammigen Auslegung in der Praxis wird immer größer.

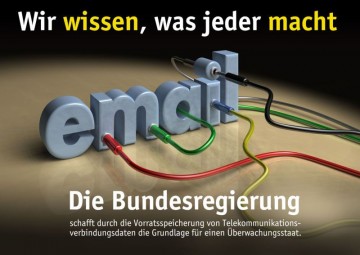

Plakate – Freiheit statt Angst!

19.01.2011 Während in Tunesien die Zensur abgeschafft wird, ist Frankreich jetzt auf der letzten Zielgeraden der Verabschiedung von Loppsi2 („Gesetz über die Orientierung und Programmierung für die Durchsetzung der inneren Sicherheit“).

Avon and Somerset Constabulary – The death of Joanna Yeates

26.12.2010 Das Avon and Somerset Constabulary, ein Polizeibezirk im Südwesten Englands, sucht eine vermisste Frau — suchte, muss man nach dem Fund einer Toten wohl leider sagen. Bemerkenswert ist, wie so eine Suche auf einer britischen Polizei-Website aussehen kann.

Eine kostengünstige Netzzugangsbox mit eingebauter Anonymisierungssoftware soll die Privatsphäre von Internet-Nutzern schützen – und Dissidenten helfen.