08.05.2014 – Der digitale Umbruch scheint ein Problem ohne Ansprechpartner. Lässt er sich politisch in den Griff bekommen? Auf der Republica fragten wir dies einen Politiker, einen Wissenschaftler und einen Aktivisten.

Ubiquitous Computing

Geek And Poke

- The Internet Of Things – Geek And Poke

- The Gadget Connection – Geek And Poke

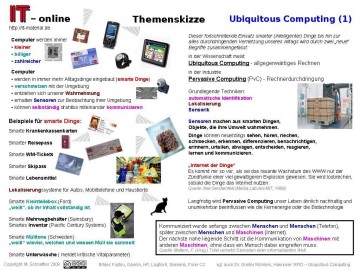

Themenskizze: Ubiquitous Computing (1)

Prozessoptimierung mit RFID: Ubiquitous Computing / RFID / Biometrie (Dr. G. Wohlers 2008)

Prozessoptimierung mit RFID: Ubiquitous Computing / RFID / Privacy 2 (Dr. G. Wohlers 2008)

Prozessoptimierung mit RFID: Ubiquitous Computing / RFID / Privacy (Dr. G. Wohlers 2008)

Prozessoptimierung mit RFID: RFID -1- Technik und Hintergründe (Dr. G. Wohlers 2008)

Prozessoptimierung mit RFID: RFID – Ubiquitous Computing (Dr. G. Wohlers 2008)

Prozessoptimierung mit RFID: Einführung (Dr. G. Wohlers 2008)

Prozessoptimierung mit RFID: Einführung (Dr. G. Wohlers 2008)

Institut für Wirtschaftsinformatik Universität Hannover (G. Wohlers)

- Die Bedeutung biometrischer Verfahren

- Die politische Forderung nach verstärktem Einsatz biometrischer Identifikationsverfahren

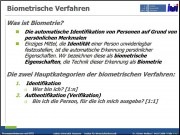

- Was ist Biometrie?

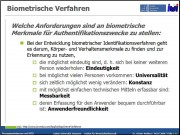

- Welche Anforderungen sind an biometrische Merkmale für Authentifikationszwecke zu stellen?

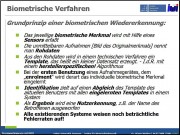

- Grundprinzip einer biometrischen Wiedererkennung

- Messtechnische Erfassung biometrischer Merkmale

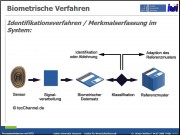

- Identifikationsverfahren / Merkmalserfassung im System

- Auswertbare Merkmale

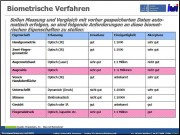

- Biometrische Verfahren

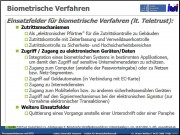

- Einsatzfelder für biometrische Verfahren (lt. Teletrust)

- Für 7 Euro kann man sich von seinem Fingerabdruck einen Stempel anfertigen lassen

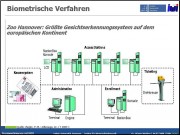

- Zoo Hannover: Größtes Gesichtserkennungssystem auf dem europäischen Kontinent

- Zoo Hannover: Größtes Gesichtserkennungssystem auf dem europäischen Kontinent

- Irisscan am Frankfurter Flughafen

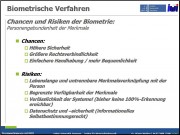

- Chancen und Risiken der Biometrie

- Maßnahmen (bis 2008)

- Maßnahmen (bis 2008)

- Maßnahmen (2004)

- Aktuelle Entwicklungen (2008)

- Aktuelle Entwicklungen (2008)

- Beispiele für biometriespezifische Angriffs-Szenarien: Biometrisches Merkmal Fingerabdruck

- Beispiele für biometriespezifische Angriffs-Szenarien: Biometrisches Merkmal Gesicht

- Die besonderen Risiken der biometrischen Erkennung

- Menschen- und bürgerrechtliche Perspektive

- Ein Mikrochip unter der Haut…

- Die bekannten Risiken von MRTDs (Machine Readable Travel Documents)

- Die bekannten Risiken von MRTDs (Machine Readable Travel Documents)

- Biometrischer Personalausweis: überflüssig oder sicher?

- Biometrischer Personalausweis = ePersonalausweis

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.

Institut für Wirtschaftsinformatik Universität Hannover (G. Wohlers)

- Sicherheit durch Kontrolle?

- Urteil des Bundesverfassungsgerichts zum Volkszählungsgesetz, 1983

- Urteil des Bundesverfassungsgerichts zur Online-Durchsuchung (27.02.2008)

- Gefahren für die informationelle Privatheit

- Gefahren für die informationelle Privatheit (2)

- Grundlegende Gefahren für die informationelle Privatheit

- Gibt es auch grundlegende Gefahren für die informationelle Privatheit durch EPC-Tags?

- Gefahren für die informationelle Privatheit durch bestehende große Datensammlungen

- Gefahren des UbiComp (Ubiquitous Computing)

- Der „große Lauschangriff“

- Die neue Telekommunikationsgesetz-Novelle (2004)

- „Vorratsdatenspeicherung“ (2006)

- Zum Stand der Telefonüberwachung (2008)

- Videoüberwachung

- Aniti-Terror-Datei und Terrorrismusbekämpfungsgesetz (2006)

- Fingerspitze als Kreditkarte

- Kabinett verabschiedet BKA-Gesetz (4. Juni 2008)

- EU und USA streiten über Weitergabe der Passagierdaten an FBI (2006)

- Neuere Entwicklungen in Österreich (2005)

- Neuere Entwicklungen in Österreich (2005)

- Neuere Entwicklungen in den USA (2008)

- Deutschland bei Telefonüberwachungen spitze (2006)

- Nicht RFID, Datenhaltung ist das Problem!!!

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.

Institut für Wirtschaftsinformatik Universität Hannover (G. Wohlers)

- Privacy

- Historische Entwicklung zum grundrechtlichen Schutz der Privatsphäre

- Privacy

- Datensicherheit und Datenschutz

- Definitionen

- CCTV (Closed Circuit Television) = Videoüberwachung

- CCTV – Videoüberwachung in England

- „1984“ von George Orwell

- Überwachung fördert Mißtrauen!

- Dataveillance = Überwachung per Datenbank

- Dataveillance = Überwachung per Datenbank

- Privatheit (Privacy) in einer vernetzten Welt

- Privatheit (Privacy)

- Privatheit (Privacy) in einer vernetzten Welt

- Privatheit als komplexer Begriff mit drei Dimensionen

- Verletzungen der Privatheit sind Verletzungen der persönlichen Freiheit

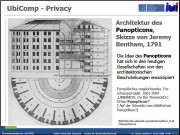

- Architektur des Panopticons

- Was bewirkt die Architektur des Panopticons?

- Wirkungsweise des Panopticons

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.

Institut für Wirtschaftsinformatik Universität Hannover (G. Wohlers)

- F. Mattern: Acht Thesen zur Informatisierung des Alltags (These 1)

- F. Mattern: Acht Thesen zur Informatisierung des Alltags (These 2)

- F. Mattern: Acht Thesen zur Informatisierung des Alltags (These 3)

- F. Mattern: Acht Thesen zur Informatisierung des Alltags (These 4)

- F. Mattern: Acht Thesen zur Informatisierung des Alltags (These 5)

- F. Mattern: Acht Thesen zur Informatisierung des Alltags (These 6)

- F. Mattern: Acht Thesen zur Informatisierung des Alltags (These 7)

- F. Mattern: Acht Thesen zur Informatisierung des Alltags (These 8)

- Definition Ubiquitous / Pervasive Computing

- Mark Weisers Vision:

- Anforderungen an die Zukunft

- DOCTOR FUN

- Entwicklungsphasen der Informatisierung

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.

Institut für Wirtschaftsinformatik Universität Hannover (G. Wohlers)

- Ubiquitous Computing oder die Herrschaft der Maschinen (1)

- Ubiquitous Computing oder die Herrschaft der Maschinen (2)

- Ubiquitous Computing oder die Herrschaft der Maschinen (3)

- Ubiquitous Computing oder die Herrschaft der Maschinen (4)

- Ubiquitous Computing oder die Herrschaft der Maschinen (5)

- Ubiquitous Computing oder die Herrschaft der Maschinen (6 – Ende)

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.

Datenschutz in Ubiquitären Systemen?

Datenschutz in Ubiquitären Systemen?

Mit dem Aufkommen und rapiden Wachstum des Internets und seines populärsten Dienstes, dem World-Wide-Web (WWW), hat sich die Datenschutz-Landschaft in den letzten Jahren stark verändert. Wo vorher meist staatliche Stellen mit ihrem Hang zur detaillierten Kontrolle über den Bürger umfangreiche Dossiers in zentralen Datenbanken erstellten (z.B. durch Sozialämter zur Kontrolle der Beihilfezahlung, oder durch die Polizei für eine verbesserte Strafverfolgung), droht inzwischen Gefahr durch viele fragmentierte, kommerzielle Datensammlungen, welche der Einzelne im täglichen Umgang mit hoch technisierten Dienstleistungen kontinuierlich füllt: Verbindungsnachweise beim Telefonieren mit ISDN, Einkaufsgewohnheiten beim Online-Shopping oder dem Einkauf mit der Prämienkarte des Supermarktes, Bewegungsmuster bei Verwendung von Kreditkarte oder Mobiltelefon, oder sogar detaillierte Korrespondenz bei Teilnahme an Online-Foren und News-Gruppen.

Dass vom "harmlosen" Surfen im Web Gefahr für die Privatsphäre droht, ist langjährigen Benutzern des Internets längst bekannt, vielen Neulingen jedoch nicht immer bewusst. Jeder Abruf einer Web-Seite wird von ihren Anbietern protokolliert, archiviert und oftmals zwecks Angebotsoptimierung analysiert…

Institut für Wirtschaftsinformatik Universität Hannover (G. Wohlers)

- Karl Marx: Fetischcharakter der Ware und sein Geheimnis 1

- Karl Marx: Fetischcharakter der Ware und sein Geheimnis 2

- Fragen, die sich heute bereits aufdrängen

- Iss nur Schatz…

- Schlaglichter

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.

Institut für Wirtschaftsinformatik Universität Hannover (G. Wohlers)

- smarte Dinge …

- Beispiele für "smarte Dinge"

- Wenn Gegenstände miteinander flüstern…

Die unberechtigte Nutzung ist nicht gestattet.

Sollte evtl. verwendetes material gegen Copyright-Rechte verstoßen, werde ich dieses Material umgehend aus der Seite entfernen.