15. März 2015

Der US-Enthüllungsjournalist Glenn Greenwald ist wieder zu Besuch in Deutschland. Am 13. März gab er der Saarbrücker Zeitung ein Interview, in dem er US-Präsident Barack Obama scharf kritisierte:

"Das Überwachungssystem wurde sehr stark ausgeweitet, seitdem er Präsident ist – und zwar viel stärker als unter Präsident (George W.) Bush". Obama habe die Möglichkeit, die Abhörprogramme des US-Geheimdienstes NSA zu stoppen, tue es aber nicht. "Das zeigt, wie er wirklich tickt." Als "größte Bedrohung für die Privatsphäre der europäischen Bürger" bezeichnete der Snowden-Vertraute jedoch die britischen Behörden. Deren Geheimdienst GCHQ gehe "noch schärfer vor als die NSA".

Am 15. März wurde Glenn Greenwald dann im saarländischen Homburg mit dem "Siebenpfeiffer-Preis 2015" für "Verdienste um Pressefreiheit und demokratische Transparenz" ausgezeichnet. Der mit 10.000 Euro dotierte Preis erinnert an Philipp Jakob Siebenpfeiffer (1789-1845). Dieser war einer der Initiatoren des Hambacher Festes, bei dem 1832 Menschen in der Pfalz für Freiheit und Demokratie demonstrierten.

In seiner Laudatio wollte Vizekanzler Sigmar Gabriel zwar nicht alle Positionen Glenn Greenwalds teilen, fand aber immerhin harte Worte für die Politik der USA. Die NSA-Überwachung sei mehr als ein Gesetzesverstoß, sie lege Hand an die "westliche Wertegemeinschaft", in der individuelle Freiheit und der Schutz der Persönlichkeit vorgehen.

10. März 2015

Wikimedia-Gründer Jimmy Wales und die derzeitige Geschäftsführerin der US-Stiftung Lila Tretikov haben am Dienstag in einem Gastkommentar in der New York Times eine Klage gegen die NSA angekündigt.

Wikimedia-Gründer Jimmy Wales und die derzeitige Geschäftsführerin der US-Stiftung Lila Tretikov haben am Dienstag in einem Gastkommentar in der New York Times eine Klage gegen die NSA angekündigt.

Unter der Überschrift "Hört auf, Wikipedia-Nutzern nachzuspionieren" erklären sie, dass die Geheimdienste mit ihren Spionageprogrammen die Rechte der Wikipedia-Nutzer routinemäßig verletzen. So befassten sich die Autoren der Online-Enzyklopädie mit so brisanten Themen wie der chinesischen Demokratiebewegung oder den Rechten von Homosexuellen in Uganda. "Diese Freiwilligen sollten ihre Arbeit tun können ohne dass die US-Regierung erfasst, was sie lesen und schreiben", fordern Wales und Tretikov. Anderenfalls könnten Wikipedia-Autoren in anderen Ländern, die sich kritisch über ihre Regierung äußern durch die Zusammenarbeit der NSA mit anderen Geheimdiensten gefährdet werden. Beispiele hierfür gibt es für die Zeit des sog. Arabischen Frühlings insbesondere aus Ägypten.

Wikimedia hat die Klage gemeinsam mit Bürgerrechtsgruppen vorbereitet. Auch Amnesty International und Human Rights Watch sind beteiligt. Vertreten werden die Kläger von der amerikanischen Bürgerrechtsorganisation ACLU. Sie wollen ein Ende der massenhaften Internet-Überwachung der NSA erstreiten. Die Kontrolle des Internetverkehrs ohne konkreten Anlass verstoße gegen die US-Verfassung, heißt es in der Klageschrift.

10. März 2015

Der US-Geheimdienst CIA hat über Jahre daran gearbeitet, die Sicherheit von Apple-Geräten zu brechen. Das geht aus von Whistleblower Edward Snowden überlieferten Geheimdokumenten hervor, die The Intercept veröffentlicht hat.

Der US-Geheimdienst CIA hat über Jahre daran gearbeitet, die Sicherheit von Apple-Geräten zu brechen. Das geht aus von Whistleblower Edward Snowden überlieferten Geheimdokumenten hervor, die The Intercept veröffentlicht hat.

Jamboree nennt sich ein seit 2006 jährlich stattfindendes geheimes Hacker-Fest der CIA. Eingeladen sind auch Experten der NSA und externer Dienstleister. Dort werden mögliche Schwachstellen in Soft- und Hardware aktueller Geräte untersucht, um die Verschlüsselung insbesondere von Apple-Produkten aber auch von Microsoft zu knacken.

Apple ist eines der US-Unternehmen, die versuchen, verloren gegangenes Vertrauen zurückzugewinnen. Unter CEO Tim Cook treibt Apple die Verschlüsselung von Nutzerdaten voran – und erregt damit den Unmut der Geheimdienste. Die Sicherheit der Dienste Facetime und iMessage gilt nach Analysen der Electronic Frontier Foundation als vorbildlich. Mit der neuen Version des mobilen Betriebssystems iOS 8 ist es Apple nicht mehr möglich, auf einen Großteil der verschlüsselten Nutzerdaten zuzugreifen. Selbst dann nicht, wenn Strafverfolger einen Gerichtsbeschluss zur Auswertung eines beschlagnahmten Geräts vorlegen.

23. Februar 2015

Der neue NSA-Direktor Admiral Mike Rogers bemüht sich, verloren gegangenes Vertrauen in die Arbeit der Geheimdienste wieder zurückzugewinnen und stellt sich auch den Kritikern. Auf einer Sicherheitskonferenz wurde er nun von Yahoo-Sicherheitschef Alex Stamos in Bedrängnis gebracht.

Der neue NSA-Direktor Admiral Mike Rogers bemüht sich, verloren gegangenes Vertrauen in die Arbeit der Geheimdienste wieder zurückzugewinnen und stellt sich auch den Kritikern. Auf einer Sicherheitskonferenz wurde er nun von Yahoo-Sicherheitschef Alex Stamos in Bedrängnis gebracht.

US-Behörden bestehen – wie auch die britische Regierung – darauf, Zugriffsmöglichkeiten auf die Daten der Kunden ihrer IT-Konzerne zu haben. Dazu benötigen ihre Geheimdienste eine geheime Hintertür. Unter Berufung auf Verschlüsselungsexperten wie Bruce Schneier und Ed Felton verwies Stamos darauf, dass Kryptoprogramme nicht wirklich mit Hintertüren ausgestattet werden könnten. "Das ist so, als würde man ein Loch in eine Windschutzscheibe bohren", sagte Stamos.

Da Yahoo – wie die meisten anderen großen IT-Konzerne – in vielen anderen Ländern der Welt tätig sind, fragte Alex Stamos dann, ob Yahoo seine Hintertüren dann auch den jeweils anderen Regierungen zur Verfügung stellen sollte.

Mike Rogers antwortete erst ausweichend, meinte dann aber, dass man eine gesetzlich geregelte „Vordertür“ einbauen müsste.

19. Februar 2015

Aus einem Bericht von The Intercept, der sich auf Snowden-Dokumente stützt, geht hervor, dass der britische Geheimdienst GCHQ und die US-amerikanische NSA im April 2010 eine gemeinsame Einheit namens Mobile Handset Exploitation Team (MHET) ins Leben gerufen haben, deren Aufgabe es ist, Schwachstellen in Mobiltelefonen zu finden und auszunutzen.

Aus einem Bericht von The Intercept, der sich auf Snowden-Dokumente stützt, geht hervor, dass der britische Geheimdienst GCHQ und die US-amerikanische NSA im April 2010 eine gemeinsame Einheit namens Mobile Handset Exploitation Team (MHET) ins Leben gerufen haben, deren Aufgabe es ist, Schwachstellen in Mobiltelefonen zu finden und auszunutzen.

Diese Einheit war offensichtlich erfolgreich, denn sie konnte in interne Netzwerke der großen SIM-Karten-Hersteller und Netzbetreiber eindringen und eine Unzahl geheimer elektronischer Schlüssel kopieren.

Dadurch können sie die Sicherheitsvorkehrungen vieler Chiphersteller aushebeln: SIM-Karten, elektronische Reisepässe, Kredit- und Debitkarten, elektronische Türöffner, TAN-Generatoren und so weiter sind nicht mehr sicher, da man den darin verbauten Chips und den mit ihnen verbundenen Schlüsseln nicht mehr vertrauen kann. Den Geheimdiensten ist es dadurch möglich, mobile Übertragungen einfach mitzulesen oder auch rückwirkend zu entschlüsseln.

17. Februar 2015

Die Sicherheitsexperten des russischen Antivirenspezialisten Kaspersky berichten über eine Spionagesoftware der Superlative, die seit vielen Jahren gezielt Computer von Regierungen, Militärs und anderen hochrangigen Zielen angreift. Die sich unlöschbar auf Festplatten bekannter Hersteller einnistet, die sensible Informationen selbst aus vom Internet getrennten Rechnern abschöpft und mit extrem aufwendigen Methoden alle Schutzvorkehrungen umgeht.

Die Sicherheitsexperten des russischen Antivirenspezialisten Kaspersky berichten über eine Spionagesoftware der Superlative, die seit vielen Jahren gezielt Computer von Regierungen, Militärs und anderen hochrangigen Zielen angreift. Die sich unlöschbar auf Festplatten bekannter Hersteller einnistet, die sensible Informationen selbst aus vom Internet getrennten Rechnern abschöpft und mit extrem aufwendigen Methoden alle Schutzvorkehrungen umgeht.

Die von Kaspersky „Equation Group“ getauften Entwickler wären "wahrscheinlich eine der raffiniertesten Cyberangriffsgruppen der Welt und die am weitesten entwickelte Bedrohung, die wir je gesehen haben."

Die Spionagesoftware der Gruppe beherrscht mehrere Tricks, die zu den Kernfunktionen der Malware Stuxnet und Regin gehören. Da es inzwischen als sicher gilt, dass diese von der NSA und ihren Verbündeten entwickelt wurden, muss die „Equation Group“ zumindest zum Umfeld der NSA gerechnet werden.

Das Ziel der Spionageangriffe waren neben Regierungen und Militärs auch Atomforschungseinrichtungen, Telekommunikationsunternehmen, Medien, islamische Gelehrte und Aktivisten sowie Experten für Nanotechnologie und Verschlüsselung. Zwei anonyme ehemalige US-Geheimdienstmitarbeiter haben Reuters zudem versichert, dass die Analyse von Kaspersky korrekt ist.

8. Februar 2015

Das – vermutlich weltweit – größte Rechenzentrum der USA ist das neu errichtete Utah Data Center der NSA in Bluffdale, das 2013 eröffnet wurde. Es soll Speicherplatz für Daten bis zu einem Yottabyte (YB) bereitstellen können, was einer Billion Terabyte (1.000.000.000.000 Standard-Festplatten) entspricht.

Das – vermutlich weltweit – größte Rechenzentrum der USA ist das neu errichtete Utah Data Center der NSA in Bluffdale, das 2013 eröffnet wurde. Es soll Speicherplatz für Daten bis zu einem Yottabyte (YB) bereitstellen können, was einer Billion Terabyte (1.000.000.000.000 Standard-Festplatten) entspricht.

Diese unglaubliche Kapazität soll es ermöglichen, weite Teile der elektronischen Kommunikation der Welt zu erfassen und zu analysieren. Umgerechnet auf die Weltbevölkerung entspräche diese Kapazität einem Datenvolumen von etwa 140 Terabyte für jeden Erdenbürger.

Die Anlage soll einen permanenten Leistungsbedarf von 65 Megawatt Strom haben, was einem jährlichen Energiebedarf von 569 Gigawattstunden und damit dem elektrischen Verbrauch von 142.000 deutschen Durchschnittshaushalten (à 4.000 Kilowattstunden) entspricht. Die Stromrechnung soll eine Million Dollar im Monat betragen. Darüber hinaus benötigt das Rechenzentrum etwa 4.500 Liter Kühlwasser – pro Minute, d.h. rund 6,5 Millionen Liter Kühlwasser täglich.

Diese Anlage gilt weltweit als Symbol der Datenspeicherung und Massenüberwachung und sie ist dadurch auch in besonderem Maße gefährdet. Seit Eröffnung des Datenzentrums verzeichnet der US-Bundesstaat Utah bis zu 300 Millionen Cyberattacken – täglich! Davor waren es „nur“ 25 – 30 Tausend versuchte Angriffe. D.h. die Zahl der Cyberangriffe hat sich 10.000fach verstärkt!

Wie lang wird diese Festung standhalten?

30. Januar 2015

Jeder Verkehr in den Netzen, auf den Datenautobahnen, jede E-Mail, jede SMS, jedes verschickte Bild, jeder Aufruf einer Webseite erzeugt sogenannte Metadaten: Wer hat wann wo mit wem wie lange kommuniziert?

Jeder Verkehr in den Netzen, auf den Datenautobahnen, jede E-Mail, jede SMS, jedes verschickte Bild, jeder Aufruf einer Webseite erzeugt sogenannte Metadaten: Wer hat wann wo mit wem wie lange kommuniziert?

Diese Metadaten verraten über den Absender und auch den Empfänger oft mehr als der Inhalt der Nachricht selbst. Geheimdienste interessieren sich daher vorwiegend für diese Metadaten. Sie werden massenhaft gesammelt, gefiltert, gespeichert und ausgewertet.

Das tut auch der BND. Aktenvermerke des Dienstes zeigen, dass der BND inzwischen große Teile seiner Überwachung auf die Auswertung von Metadaten umgestellt hat. Dabei sammelt er diese Daten nicht gezielt sondern verdachtsunabhängig massenhaft.

Aus sog. „ausländischen Wählverkehren“ werden die Verbindungsdaten von Millionen Telefonaten und SMS abgesaugt. Die dabei vom BND täglich gesammelten 220 Millionen Metadaten werden dann zwischen einer Woche und sechs Monaten gespeichert.

Und sie werden auch an US-Geheimdienste weitergeleitet. Dort sind solche Metadaten die Grundlage für den Einsatz bewaffneter Drohnen im Jemen, in Somalia und in Afghanistan. Wie der frühere NSA- und CIA-Chef Michael Hayden im vergangenen Jahr offenherzig kundtat: „Wir töten Menschen aufgrund von Metadaten.“

27. Januar 2015

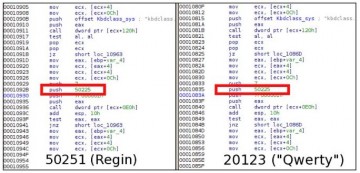

Die gefährlichste derzeit bekannte Cyberwaffe ist der „Regin“ getaufte Trojaner. Laut der IT-Sicherheitsfirma Kaspersky ist diese Schadsoftware schon seit mehr als zehn Jahren im Einsatz und gegen Ziele in mindestens 14 Ländern eingesetzt worden – neben Deutschland, Belgien und Brasilien auch in Indien und Indonesien.

Die gefährlichste derzeit bekannte Cyberwaffe ist der „Regin“ getaufte Trojaner. Laut der IT-Sicherheitsfirma Kaspersky ist diese Schadsoftware schon seit mehr als zehn Jahren im Einsatz und gegen Ziele in mindestens 14 Ländern eingesetzt worden – neben Deutschland, Belgien und Brasilien auch in Indien und Indonesien.

Dokumentiert sind die Angriffe auf das Telekom-Unternehmen Belgacom, die EU-Kommission, die Internationale Atomenergiebehörde IAEA in Wien und auf eine Mitarbeiterin des Europareferats im Bundeskanzleramt – alle wurden zum Opfer der Schadsoftware "Regin".

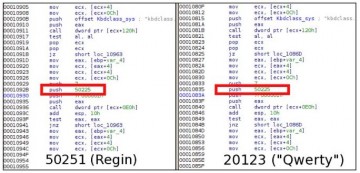

Experten von Kaspersky verglichen nun den Programmcode einer Schadsoftware aus den Snowden-Materialien, die der SPIEGEL veröffentlicht hatte, mit dem des Trojaners „Regin“ und stellten weitestgehende Übereinstimmungen fest. Dies gilt nun als eindeutiger Beleg, dass es sich bei "Regin" tatsächlich um die Cyber-Angriffsplattform der sog. "Five Eyes" handelt, also der Geheimdienste der USA, Großbritanniens, Kanadas, Neuseelands und Australiens.

Mit weiteren Funden von "Regin" ist nach Lage der Dinge wohl zu rechnen. Allein bei Kaspersky habe man den Schadcode inzwischen bei 27 internationalen Unternehmen, Regierungen und Privatpersonen nachgewiesen.

26. Januar 2015

Die Electronic Frontier Foundation (EFF) ist eine Nichtregierungsorganisation in den Vereinigten Staaten, die sich für Grundrechte im Informationszeitalter einsetzt. Die Bürgerrechtsorganisation hat einen Plan präsentiert, um vor allem ausländische Internetnutzer besser vor dem umfassenden Datenabgriff der NSA zu schützen. US-Bürger stünden unter dem Schirm der Verfassung der Vereinigten Staaten und könnten sich gerichtlich gegen eine überbordende Überwachung zur Wehr setzen, erklärte die Organisation. 96 Prozent der Weltbevölkerung seien den US-Geheimdiensten dagegen rechtlich mehr oder weniger hilflos ausgesetzt.

Da die NSA häufig mit Internetprovidern und anderen Technologiefirmen kooperiere oder über deren Netzwerke heimlich Daten abzapfe, plädiert die EFF vordringlich für einen besseren Schutz deren Systeme. Die Unternehmen müssten sich vor allem gegen den Einbau von Hintertüren in ihre Hard- oder Software wehren.

Weiter wünschen sich die Aktivisten eine "globale Bewegung, die sich fürs Verschlüsseln auf der Nutzerseite" stark macht. Krypto-Lösungen fürs Chatten, Mailen, Browsen oder Transferieren von Dateien seien ein wichtiger Weg, um die Massenüberwachung zu erschweren.

Grafik: MAD Magazin

19. Januar 2015

Neue Dokumente zeigen, wie die NSA in die Netzwerke konkurrierender Geheimdienste eindringt, um dort quasi als Trittbrettfahrer Spionageerkenntnisse der gegnerischen Seite abzugreifen. Unter den angezapften Geheimdiensten befinden sich die von Frankreich, China und von Nordkorea.

Neue Dokumente zeigen, wie die NSA in die Netzwerke konkurrierender Geheimdienste eindringt, um dort quasi als Trittbrettfahrer Spionageerkenntnisse der gegnerischen Seite abzugreifen. Unter den angezapften Geheimdiensten befinden sich die von Frankreich, China und von Nordkorea.

Die NSA ist offenbar schon 2010 in nordkoreanische Computersysteme eingedrungen. Die New York Times berichtete am Sonntag unter Berufung auf ein geleaktes NSA-Dokument, dass amerikanische Sicherheitsexperten mit Hilfe von Südkorea und anderen Verbündeten Malware in nordkoreanische Netzwerke eingeschleust hätten.

So habe die NSA jahrelang Informationen aus Nordkorea abgreifen können und sei über die Aktivitäten der rund 6000 staatlichen Hacker im Bilde gewesen.

Besonders interessant in diesem Zusammenhang sind zwei Aspekte:

- Dies könnte der Hintergrund sein, warum bei dem Sony-Hack (Ende Nov. 2014) Präsident Obama überraschend schnell Nordkorea als Verursacher benannte und mit Sanktionen belegte.

- Wenn das alles stimmt, dann stellt sich aber die Frage, warum die NSA einen so umfassenden Angriff auf Sony nicht rechtzeitig erkannte und ggf. verhindern konnte.

18. Januar 2015

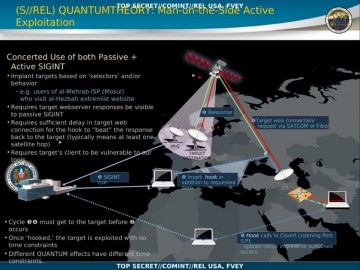

Die Geheimdienste der „Five-Eyes“ (USA, Großbritannien, Kanada, Australien und Neuseeland) betreiben nicht mehr nur Überwachung und Spionage, sie wollen die Herrschaft im Internet und bereiten digitale Kriege vor.

Die Geheimdienste der „Five-Eyes“ (USA, Großbritannien, Kanada, Australien und Neuseeland) betreiben nicht mehr nur Überwachung und Spionage, sie wollen die Herrschaft im Internet und bereiten digitale Kriege vor.

Nachdem Schwachstellen der gegnerischen Systeme ausspioniert wurden, wurden und werden diese mit Hilfe implantierter Hardware und eingeschleuster Schadsoftware kontrollierbar gemacht. Ziel ist kritische Systeme nach Belieben kontrollieren oder zerstören zu können. Als kritische Infrastruktur gilt alles, was eine Gesellschaft am Laufen hält: Energie, Kommunikation, Transport. Ziel, so interne Unterlagen, sei schließlich die "kontrollierte Eskalation in Echtzeit".

Wer aber garantiert, dass nicht auch diese Staaten/ihre Geheimdienste selbst Opfer ihrer eigenen Methoden werden können, zum Beispiel durch private Hacker, Kriminelle oder andere Geheimdienste?

15. Januar 2015

Unter den Snowden-Dokumenten befindet sich auch ein geheimer US-Bericht über Cybersicherheit. Er bestätigt, dass für den Schutz privater Daten eine Verschlüsselung unentbehrlich ist. Der Bericht warnt, dass sowohl private Computer als auch die der Regierung verwundbar bleiben gegen Angriffe aus Russland, China und durch kriminelle Banden, weil aktuelle Verschlüsselungstechnologien dort nicht schnell genug implementiert werden.

Unter den Snowden-Dokumenten befindet sich auch ein geheimer US-Bericht über Cybersicherheit. Er bestätigt, dass für den Schutz privater Daten eine Verschlüsselung unentbehrlich ist. Der Bericht warnt, dass sowohl private Computer als auch die der Regierung verwundbar bleiben gegen Angriffe aus Russland, China und durch kriminelle Banden, weil aktuelle Verschlüsselungstechnologien dort nicht schnell genug implementiert werden.

Der Bericht, der auch dem britischen Geheimdienst GCHQ zugänglich war, konstatiert, dass der Ausbau der defensiven Kapazitäten zu kurz kam und dies durch Spionage, Sabotage und Hackerangriffe die globale Wirtschaft jährlich etwa 400 Mrd. Dollar kosten werde.

Diese Position steht in eklatantem Widerspruch zu der des britischen Premier David Cameron, der vor einigen Tagen als Reaktion auf die Anschläge in Paris ein Verbot der Verschlüsselung gefordert hatte: „Für Terroristen darf es keine sicheren Kommunikationswege geben, die für britische Behörden nicht zugänglich sind.“

15. Januar 2015

Es kommt eher selten vor, dass Geheimdienste wie die NSA Fehler eingestehen. Nun hat zumindest der frühere Forschungsleiter der US-Behörde ein überraschendes Statement abgegeben. Man habe den „DUAL_EC_DRBG“-Standard zur Erstellung von Zufallszahlen für die Verschlüsselung weiter unterstützt, obwohl Sicherheitsexperten schon früh Hinweise gegeben hatten, dass dieser einen entscheidenden Fehler enthält, der vom US-Geheimdienst ausgenutzt werden könnte. Das sei eine "bedauernswerte Entscheidung" gewesen, so Michael Wertheimer laut Threatpost.

Es kommt eher selten vor, dass Geheimdienste wie die NSA Fehler eingestehen. Nun hat zumindest der frühere Forschungsleiter der US-Behörde ein überraschendes Statement abgegeben. Man habe den „DUAL_EC_DRBG“-Standard zur Erstellung von Zufallszahlen für die Verschlüsselung weiter unterstützt, obwohl Sicherheitsexperten schon früh Hinweise gegeben hatten, dass dieser einen entscheidenden Fehler enthält, der vom US-Geheimdienst ausgenutzt werden könnte. Das sei eine "bedauernswerte Entscheidung" gewesen, so Michael Wertheimer laut Threatpost.

Bereits im Jahr 2007 hatten Microsoft-Forscher darauf hingewiesen, dass Schwächen in der Generierung von Zufallszahlen für die Verschlüsselung als Backdoor dienen könnten. Sowohl die NSA als auch das National Institute of Standards and Technology (NIST) hatten aber weiter auf diesem Standard beharrt.

12. Januar 2015

Das Internet ist das System, das in Zukunft die Macht von Staaten, Institutionen oder auch Unternehmen massiv bestimmen wird. Deutschland ist Angriffsmittelpunkt, ist aber auf solche Attacken nicht ausreichend vorbereitet. Digital sind wir schon lange im Krieg. Staatliche Organisationen greifen gezielt unsere Wirtschaft an, stehlen Informationen. Geheimdienste durchsuchen permanent das gesamte Internet, um Schwachstellen für potentielle Angriffe zu finden.

Das Internet ist das System, das in Zukunft die Macht von Staaten, Institutionen oder auch Unternehmen massiv bestimmen wird. Deutschland ist Angriffsmittelpunkt, ist aber auf solche Attacken nicht ausreichend vorbereitet. Digital sind wir schon lange im Krieg. Staatliche Organisationen greifen gezielt unsere Wirtschaft an, stehlen Informationen. Geheimdienste durchsuchen permanent das gesamte Internet, um Schwachstellen für potentielle Angriffe zu finden.

Edward Snowden enthüllt den streng geheimen Haushaltsplan der US-Geheimdienste, das sog. Black Budget:

Die NSA will jederzeit Zugriff auf Systeme anderer Länder haben… Ziel ist eine lückenlose Kontrolle über das gesamte Internet.

„Ausbau der Übernahme von Systemsteuerungen, um Informationen und technische Daten zu erhalten unter anderem über Öl- und Gasleitungen und Transportsysteme sowie Systemsteuerungen von Elektrizitätswerken.“

8. Januar 2015

In einem Interview mit dem digitalen Magazin „NOVA Next“ kritisiert Edward Snowden, dass die US-Regierung offensive Strategien im Cyberspace fördert, die gleichzeitig dazu führen, das System zu schwächen und für Cyberattacken angreifbarer zu machen.

In einem Interview mit dem digitalen Magazin „NOVA Next“ kritisiert Edward Snowden, dass die US-Regierung offensive Strategien im Cyberspace fördert, die gleichzeitig dazu führen, das System zu schwächen und für Cyberattacken angreifbarer zu machen.

„Wir erzeugen eine Schicht von Internet-Sicherheitsforschern, die Verwundbarkeiten (von Computersystemen) erforschen, aber statt die gefundenen Schwachstellen den jeweiligen Herstellern zu melden, damit sie geschlossen werden können und wir sicherer werden, werden sie an die Geheimdienste verkauft.“

Und sie werden auch an kriminelle Gruppen verkauft, die diese Ziele dann ausbeuten können, und so wird ein schwarzer Markt für digitale Waffen geschaffen.

Snowden verweist dann auf den von den USA ausgegangenen Angriff auf die iranischen Atomanlagen durch den Computerwurm „Stuxnet“.

„Uns selbst vor Angriffen aus dem Netz zu schützen ist viel viel wichtiger als unsere Fähigkeit, vergleichbare Ziele anderer Staaten anzugreifen, denn hinsichtlich Internet und technischer Ökonomie haben wir mehr zu verlieren als jeder andere Staat der Erde.“

30. Dezember 2014

Der Spiegel berichtet über eine NATO-Liste für sogenannte gezielte Tötungen in Afghanistan. Zeitweise sollen bis zu 750 Personen gleichzeitig auf der Liste gestanden haben. Insgesamt wurden auf diese Weise im Laufe der Jahre mehr als 3.600 Menschen erfasst. Unter den Todeskandidaten waren Taliban-Kommandeure, Angehörige der von den Aufständischen eingesetzten Zivilverwaltung und auch Drogenhändler. Das Material stammt aus den Jahren 2009 bis 2011 und fällt in die Amtszeit von US-Präsident Barack Obama.

Der Spiegel berichtet über eine NATO-Liste für sogenannte gezielte Tötungen in Afghanistan. Zeitweise sollen bis zu 750 Personen gleichzeitig auf der Liste gestanden haben. Insgesamt wurden auf diese Weise im Laufe der Jahre mehr als 3.600 Menschen erfasst. Unter den Todeskandidaten waren Taliban-Kommandeure, Angehörige der von den Aufständischen eingesetzten Zivilverwaltung und auch Drogenhändler. Das Material stammt aus den Jahren 2009 bis 2011 und fällt in die Amtszeit von US-Präsident Barack Obama.

Bundeswehr und BND haben sich offenbar intensiver an der Taliban-Jagd beteiligt als bisher bekannt. So wurden wichtige Daten von Zielpersonen an die Nato übermittelt. Laut einem Geheimdokument der Militärs in Afghanistan nutzten Amerikaner und Briten solche Daten immer wieder zur genauen Ortung von Verdächtigen und auch für gezielte Tötungen aus der Luft.

29. Dezember 2014

Skype, das von 300 Millionen Menschen genutzte Programm zum Videotelefonieren, wird als sicher gepriesen. Das ist ein Irrtum, denn spätestens seit Februar 2011 ist aufgrund der Anordnung des geheimen FISA Gerichts Skype als Datenquelle für die NSA verfügbar.

Skype, das von 300 Millionen Menschen genutzte Programm zum Videotelefonieren, wird als sicher gepriesen. Das ist ein Irrtum, denn spätestens seit Februar 2011 ist aufgrund der Anordnung des geheimen FISA Gerichts Skype als Datenquelle für die NSA verfügbar.

Leicht für die NSA ist auch das bloße Nachverfolgen eines Dokuments auf seinem Weg durchs Netz. Etwas komplexer, aber möglich ist offenbar das Mitlesen von Facebook-Chats. Auch der Schutz mit Hilfe von VPNs (Virtual Private Networks), den vor allem Mitarbeiter von Firmen und Institutionen mit mehreren Standorten nutzen, ist nicht zuverlässig. Die NSA kann sogar das Protokoll SSH ("Secure Shell") knacken, mit dem sich Administratoren in ihr System einloggen.

Schwierigkeiten bereiten der NSA aber unter anderem der Verkehr über den Anonymisierungsdienst Tor und die Dateiverschlüsselung mit TrueCrypt. Auch der mehr als 20 Jahre alte Verschlüsselungsstandard PGP (Pretty Good Privacy – ziemlich gute Privatsphäre) scheint den NSA-Spionen Probleme zu bereiten!

29. Dezember 2014

Zu den Aufgaben der National Security Agency (NSA) gehört es, bei der Erarbeitung von Standards mitzuhelfen, die "kostengünstige Systeme für den Schutz sensibler Computerdaten" ermöglichen. Z.B. den Verschlüsselungsstandard Advanced Encryption Standard (AES), den die NSA selbst für den Gebrauch empfiehlt. Ein Dokument aus dem Snowden-Archiv zeigt aber: Die NSA besitzt offenbar schon "eine Handvoll Methoden", AES "kryptanalytisch anzugreifen". Und sie arbeitet an weiteren.

Zu den Aufgaben der National Security Agency (NSA) gehört es, bei der Erarbeitung von Standards mitzuhelfen, die "kostengünstige Systeme für den Schutz sensibler Computerdaten" ermöglichen. Z.B. den Verschlüsselungsstandard Advanced Encryption Standard (AES), den die NSA selbst für den Gebrauch empfiehlt. Ein Dokument aus dem Snowden-Archiv zeigt aber: Die NSA besitzt offenbar schon "eine Handvoll Methoden", AES "kryptanalytisch anzugreifen". Und sie arbeitet an weiteren.

Dies zeigt beispielhaft die gespaltene Persönlichkeit der vermeintlichen Sicherheitsbehörde mit dem Milliardenbudget. Auf der einen Seite will die NSA die Sicherheit von US-Bürgern schützen – auch die Internetsicherheit. Auf der anderen Seite arbeitet sie aktiv daran, Sicherheitsmechanismen zu unterminieren, auf denen weite Teile der weltweiten digitalen Kommunikation basieren. Die vermeintliche Sicherheitsbehörde hat offensichtlich jedes Maß verloren, denn sie setzt die Sicherheit aller aufs Spiel.

29. Dezember 2014

Auf dem Rechner einer Mitarbeiterin von Kanzlerin Merkel wurde der Trojaner „Regin“ entdeckt. Dieser Supervirus gilt als Geheimwaffe der NSA und ihres britischen Pendant GCHQ. Er wurde schon bei einer groß angelegten Cyberattacke auf Computer der EU-Kommission eingesetzt, die 2011 aufgeflogen war. Und "Regin" war auch beim Angriff auf den halbstaatlichen belgischen Telekommunikationsanbieter Belgacom im Einsatz, der 2013 aufgedeckt wurde.

Auf dem Rechner einer Mitarbeiterin von Kanzlerin Merkel wurde der Trojaner „Regin“ entdeckt. Dieser Supervirus gilt als Geheimwaffe der NSA und ihres britischen Pendant GCHQ. Er wurde schon bei einer groß angelegten Cyberattacke auf Computer der EU-Kommission eingesetzt, die 2011 aufgeflogen war. Und "Regin" war auch beim Angriff auf den halbstaatlichen belgischen Telekommunikationsanbieter Belgacom im Einsatz, der 2013 aufgedeckt wurde.

Der IT-Sicherheitsfirma Symantec zufolge kann „Regin“ auf infizierten Rechnern Screenshots machen, den Mauszeiger steuern, Passwörter stehlen, den Datenverkehr überwachen und gelöschte Dateien wiederherstellen.

Wikimedia-Gründer Jimmy Wales und die derzeitige Geschäftsführerin der US-Stiftung Lila Tretikov haben am Dienstag in einem Gastkommentar in der New York Times eine Klage gegen die NSA angekündigt.

Wikimedia-Gründer Jimmy Wales und die derzeitige Geschäftsführerin der US-Stiftung Lila Tretikov haben am Dienstag in einem Gastkommentar in der New York Times eine Klage gegen die NSA angekündigt.

Die Geheimdienste der „Five-Eyes“ (USA, Großbritannien, Kanada, Australien und Neuseeland) betreiben nicht mehr nur Überwachung und Spionage, sie wollen die Herrschaft im Internet und bereiten digitale Kriege vor.

Die Geheimdienste der „Five-Eyes“ (USA, Großbritannien, Kanada, Australien und Neuseeland) betreiben nicht mehr nur Überwachung und Spionage, sie wollen die Herrschaft im Internet und bereiten digitale Kriege vor.