Das hier benutzte Modem ist zwar technisch längst überholt… aber am Verfahren hat sich nichts geändert!

Internet

Die Geburt des Internet (Doku)

19.03.2010 Es gibt keinen absoluten Schutz vor Betrügern im Datennetz. Wer Informationen speichert, muss das berücksichtigen

Populäre Programme haben bis zu 50.000 Schwachstellen

Populäre Programme haben bis zu 50.000 Schwachstellen

Zwischen 1,5 und 5 Prozent des Programmcodes kommerzieller Software sind fehlerhaft. Einige dieser Fehler nutzen geschickte Hacker nun, um in Computersysteme einzudringen und Schaden anzurichten. Bei einer Million Zeilen Code, aus denen populäre Programme oft bestehen, gibt es theoretisch zwischen 15.000 und 50.000 Möglichkeiten für ein Eindringen. Wer mit ausreichenden Fähigkeiten lange genug sucht, findet also seinen Weg.

Quelle: Cyberwar: Wichtige Rechner müssen vom Netz! | Digital | ZEIT ONLINE

Cyberwar: Wichtige Rechner müssen vom Netz!

Cyberwar: Wichtige Rechner müssen vom Netz!

Elektronische Datenspeicherung, Computernetzwerke in Unternehmen, das Internet – diese Techniken haben sich in erstaunlich kurzer Zeit tief in unsere Gesellschaft gegraben. Sie sind zu den bevorzugten Hilfsmitteln der Kommunikation und der Steuerung vieler persönlicher, geschäftlicher und staatlicher Vorgänge geworden. Wir können nicht mehr ohne. Die meisten Wirtschaftsaktivitäten, die meisten Verwaltungsakte sind ohne Computer und IT nicht mehr denkbar. Selbst moderne Kriege sind von Informationstechnologien abhängig.

Quelle: Cyberwar: Wichtige Rechner müssen vom Netz! | Digital | ZEIT ONLINE

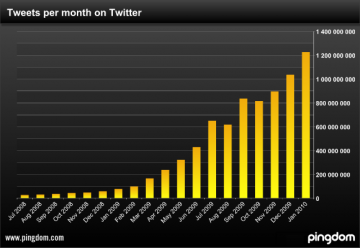

Twitter: Now more than 1 billion tweets per month

Hinweis: Die hier gezeigten Gewaltszenen aus gängigen Videospielen sind nichts für (meine) schwache(n) Nerven!!!

Neue Studie erkennt Zusammenhang zwischen Konsum und Gebrauch von Gewalt bei Jugendlichen