25. August 2016

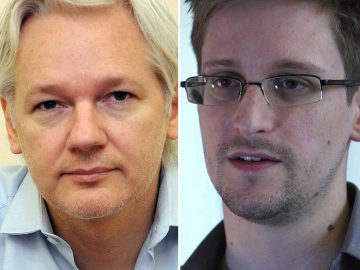

Die Oppositionsfraktionen im Bundestag haben einen Antrag an den Bundesgerichtshof gestellt, um eine Vernehmung von Edward Snowden im NSA-Untersuchungsausschuss zu erreichen. Der Ausschuss hatte bereits im Mai 2014 beschlossen, den Whistleblower als Zeugen zu vernehmen, dies ist aber bislang nicht geschehen.

Eine der Klägerinnen, die Obfrau der Linksfraktion im NSA-Untersuchungsausschuss, Martina Renner, sieht dafür auch die Bundesregierung verantwortlich: „Koalitionsmehrheit und Bundesregierung missachten den Untersuchungsauftrag des Bundestages, um die US-Regierung nicht zu verärgern.“ Dass die Bundesregierung die Beziehungen zur USA über eine Aufklärung stellt, ist auch in einem 2014 von ihr in Auftrag gegebenen Gutachten deutlich geworden. Dort heißt es:

Vor diesem Hintergrund dürften nach Auffassung der Bundesregierung vorliegend die außen- und sicherheitspolitischen Interessen der Bundesrepublik Deutschlands gegenüber dem möglichen Interesse des Untersuchungsausschusses an einer Vernehmung von Herrn Snowden in Deutschland überwiegen.

Der zweite Kläger, der Obmann der Grünenfraktion im NSA-Ausschuss, Konstantin von Notz, hält eine Befragung für unverzichtbar:

Er ist ein Insider, der für den Untersuchungsauftrag zentrale Aussagen machen kann. Eine Erfüllung des Untersuchungsauftrages kann ohne die Vernehmung von Edward Snowden nicht gelingen.

(Auszug aus netzpolitik.org CC by-nc-sa)