14. Oktober 2014

James Risen ist ein Journalist der New York Times und Autor zweier Bücher über den US-Geheimdienst CIA. 2006 erhielt er den Pulitzer-Preis für seine Reportage über das ungesetzliche Massenüberwachungsprogramm „Stellar Wind“ der NSA.

Die Recherchen zu seinem Buch „Kriegszustand“ wurden vom Geheimdienst überwacht. Der CIA-Agent Jeffrey Alexander soll sein Informant gewesen sein und muss sich seit 2008 wegen Geheimnisverrats vor einem amerikanischen Strafgericht verantworten. James Risen soll den Kontakt zu Sterling vor Gericht bestätigen. Doch seit sechs Jahren verweigert er beharrlich die Aussage, beruft sich auf die Pressefreiheit und riskiert damit selbst eine Freiheitsstrafe.

Ohnehin gilt die Regierung Barack Obama als besonders rigide im Umgang mit Geheimnisverrätern und kritischen Journalisten: Während Obamas Amtszeit wurden mehr Journalisten unter dem Espionage Act angeklagt als in allen anderen Präsidentschaften zusammen.

12. Oktober 2014

Edward Snowden trat beim Festival des Magazins "New Yorker" auf, per Videoschalte, interviewt von Jane Mayer.

Warum hat er sich nicht der US-Gerichtsbarkeit gestellt, so wie damals Daniel Ellsberg, der die Pentagon-Papiere an die "New York Times" gab? "Die Gesetze haben sich geändert", sagt er. "Ellsberg durfte frei herumlaufen und mit der Presse reden, das geht heute nicht mehr. Ich hätte kein politisches Statement machen dürfen."

"Wir haben gesehen, wie mit Chelsea Manning umgegangen wurde und mit Thomas Drake".

Warum Snowden in Moskau gelandet ist? "Eigentlich wollte ich nach Südamerika", sagt er. Das ging aber nicht, weil das State Department seinen Pass für ungültig erklärt hatte. "Mich in Moskau zu halten, ist politische Strategie, um mich zu diskreditieren."

10. Oktober 2014

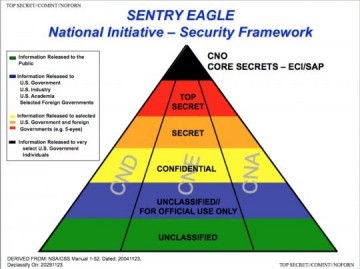

„Top Secret“ (Streng Geheim) waren fast alle Dokumente aus dem Pool von Edward Snowden. Die höchste US-amerikanische Geheimhaltungsstufe sind aber die „Core Secrets“ (Kerngeheimnisse). Informationen auf dieser Ebene werden nur an ausgewählte Regierungspersonen herausgegeben.

„Top Secret“ (Streng Geheim) waren fast alle Dokumente aus dem Pool von Edward Snowden. Die höchste US-amerikanische Geheimhaltungsstufe sind aber die „Core Secrets“ (Kerngeheimnisse). Informationen auf dieser Ebene werden nur an ausgewählte Regierungspersonen herausgegeben.

Zu diesen Kerngeheimnissen zählt das vielschichtige Programm „Sentry Eagle“ (Wach-Adler) demzufolge der Geheimdienst mit US-Firmen, aber auch mit „bestimmten ausländischen Partnern und Unternehmen“ daran arbeitet, Verschlüsselungssysteme zu schwächen und Geräte und Produkte für die Ausspähung nutzbar zu machen.

Darüber hinaus habe die NSA in Deutschland, China und Südkorea verdeckt arbeitende Agenten in Firmen und andere Einrichtungen eingeschleust.

8. Oktober 2014

Der US-Geheimdienst NSA greift in großem Stil Nutzerdaten von Internetfirmen wie Twitter ab. Um das Vertrauen ihrer Nutzer wiederherzustellen, möchten die Konzerne regelmäßig sog. Transparenzberichte veröffentlichen. Twitter darf aber bislang seine Nutzer nicht darüber informieren, in welchem Umfang Geheimdienste nach ihren Daten fragen – und das verstößt nach Ansicht der Firma gegen das Recht auf freie Meinungsäußerung.

Gegen diese Regelung geht Twitter nun gerichtlich vor – und verklagt die amerikanische Regierung.

Die Bürgerrechtsorganisation ACLU begrüßte das Vorgehen von Twitter: Das Unternehmen tue "das Richtige, indem es dieses verworrene Netz aus Geheimhaltungsregeln und Maulkörben anfechtet", erklärte ACLU-Jurist Jameel Jaffer. "Wir hoffen, dass andere Technologiefirmen nun Twitter folgen."

8. Oktober 2014

Christian Flisek, der Obmann der SPD im NSA-Untersuchungsausschuss, erklärte in einem Pressegespräch, dass nicht der BND, sondern die NSA selbst die Datenweiterleitung von "Operation Eikonal" beendet habe. Dies gehe aus streng geheimen Akten hervor, die dem NSA-Untersuchungsausschuss vorliegen. Flisek bestätigte, dass die sogenannte G10-Kommission, die für die parlamentarische Kontrolle von Abhöraktionen nach dem G10-Gesetz zuständig ist, nicht über die Kooperation informiert worden sei.

Christian Flisek, der Obmann der SPD im NSA-Untersuchungsausschuss, erklärte in einem Pressegespräch, dass nicht der BND, sondern die NSA selbst die Datenweiterleitung von "Operation Eikonal" beendet habe. Dies gehe aus streng geheimen Akten hervor, die dem NSA-Untersuchungsausschuss vorliegen. Flisek bestätigte, dass die sogenannte G10-Kommission, die für die parlamentarische Kontrolle von Abhöraktionen nach dem G10-Gesetz zuständig ist, nicht über die Kooperation informiert worden sei.

Es gibt zum Teil "abwegige Rechtsauffassungen" beim BND. "Das bestärkt uns auch als SPD darin, dass wir hier an den Rechtsgrundlagen entsprechend arbeiten müssen", sagte Flisek.

Die Abgeordneten im NSA-Untersuchungsausschuss sind an strenge Geheimhaltungsvorschriften gebunden. Der Vorsitzende des Ausschusses, Sensburg (CDU), will den Vorgang prüfen…

4. Oktober 2014

Die „Operation Eikonal“ war vom damaligen Kanzleramtsminister und heutigen Außenminister Frank-Walter Steinmeier genehmigt worden. Selbst im BND hatte es Bedenken hinsichtlich der Rechtmäßigkeit dieser anlasslosen Massenüberwachung gegeben.

Die „Operation Eikonal“ war vom damaligen Kanzleramtsminister und heutigen Außenminister Frank-Walter Steinmeier genehmigt worden. Selbst im BND hatte es Bedenken hinsichtlich der Rechtmäßigkeit dieser anlasslosen Massenüberwachung gegeben.

Nach Artikel 10 des Grundgesetzes ist das Brief-, Post- und Fernmeldegeheimnis (nicht nur von Deutschen!) geschützt. Darüber wachen das PKGr und die von diesem eingesetzte G-10-Kommission. Eingriffe in das Fernmeldegeheimnis sind nur nach den strengen Vorgaben des Artikel-10-Gesetzes erlaubt.

Parlamentarier fragen: War diese Massenüberwachung legal? Warum wurden die Kontrollorgane dann nicht unterrichtet? Wie viele Daten wurden an die US-amerikanische NSA weitergegeben? Wieso wurde die NSA weiter beliefert, nachdem der BND bemerkte, dass die „amerikanischen Freunde“ die Daten auch zur Wirtschaftsspionage nutzten? Wie war das, Herr Steinmeier?

3. Oktober 2014

Der NSA-Untersuchungsausschuss hatte per Beweisbeschluss Akten des Kanzleramtes und des BND (Bundesnachrichtendienst) angefordert. Ihr Inhalt ist äußerst brisant: Es geht insbesondere um einen der wichtigsten Kommunikationsknotenpunkte der Welt, den DE-CIX in Frankfurt.

Der NSA-Untersuchungsausschuss hatte per Beweisbeschluss Akten des Kanzleramtes und des BND (Bundesnachrichtendienst) angefordert. Ihr Inhalt ist äußerst brisant: Es geht insbesondere um einen der wichtigsten Kommunikationsknotenpunkte der Welt, den DE-CIX in Frankfurt.

Am 28. April 2002 unterzeichneten der damalige BND-Präsident August Hanning und NSA-Chef Michael Hayden ein "Memorandum of Agreement" über die gemeinsame Zusammenarbeit. Die NSA stellte in der Folge Überwachungs Hard- und Software zur Verfügung, mit der der BND ab 2004 den in Frankfurt einlaufenden Telefonverkehr überwachte und Ende 2005 (endlich) auch das Internet. Die so abgefangenen Daten wurden – grob bereinigt – bis 2008 auch der NSA zur Verfügung gestellt.

30. September 2014

Die American Civil Liberties Union (ACLU) und die MFIA der Yale Law School haben die Freigabe bisher geheimer Akten der US-Regierung erreicht. Daraus geht nun hervor, dass die Überwachungsprogramme der NSA meist nur auf Regelungen von US-Präsident Ronald Reagan aus dem Jahr 1981 basieren – auf der von ihm unterzeichneten Executive Order 12333.

Die American Civil Liberties Union (ACLU) und die MFIA der Yale Law School haben die Freigabe bisher geheimer Akten der US-Regierung erreicht. Daraus geht nun hervor, dass die Überwachungsprogramme der NSA meist nur auf Regelungen von US-Präsident Ronald Reagan aus dem Jahr 1981 basieren – auf der von ihm unterzeichneten Executive Order 12333.

Die Kontroverse über die weltweite Überwachung durch die NSA – auch die Überprüfung durch Präsident Obama – läuft fehl, da sie sich nur auf Abschnitt 215 des Patriot Act und Abschnitt 702 des Foreign Intelligence Surveillance Act beziehen.

Da das Dekret 12333 direkt vom US-Präsidenten stammt, gebe es so gut wie keine Kontrolle durch das Parlament oder die Gerichte, schreibt die ACLU.

26. September 2014

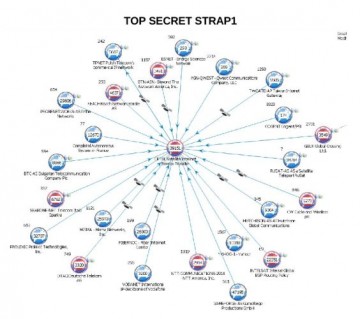

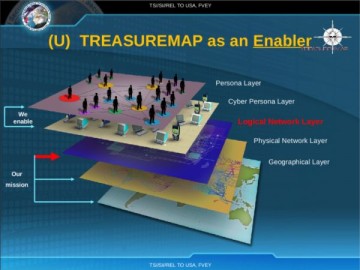

Die Treasuremap der NSA veranschaulicht in „nahezu Echtzeit“ alles, was die NSA über das Internet weiß. Alle öffentlichen und privaten Netzwerke, die das Internet bilden, alle wichtigen Verbindungsstellen, alle angeschlossenen Server, Router bis zu den einzelnen Rechnern, Tablets, Smartphones…

Die Treasuremap der NSA veranschaulicht in „nahezu Echtzeit“ alles, was die NSA über das Internet weiß. Alle öffentlichen und privaten Netzwerke, die das Internet bilden, alle wichtigen Verbindungsstellen, alle angeschlossenen Server, Router bis zu den einzelnen Rechnern, Tablets, Smartphones…

Einige Netzwerke sind rot markiert und das bedeutet, dass die NSA oder einer ihrer Verbündeten innerhalb dieses Netzwerks Zugriffspunkte hat. Nicht nur die Deutsche Telekom und Netcologne haben einen roten Punkt. Die Geheimdienste sind auch bei großen Internetanbietern in weiteren 13 Ländern eingedrungen: in den Niederlanden, Belgien, Schweden, Großbritannien, Italien, der Türkei, Zypern, Hongkong, Singapur, Malaysia, Kuwait, Pakistan und in den USA.

26. September 2014

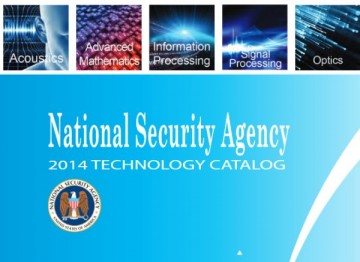

Seit über 20 Jahren erzielt der US-Geheimdienst NSA erhebliche Nebeneinnahmen, indem er seine hervorragenden und auch furchterregenden Spionagewerkzeuge an private Unternehmen verleiht. Dies geschieht im Rahmen des sog. Technologie-Transfer-Programms (TTP) der NSA.

Seit über 20 Jahren erzielt der US-Geheimdienst NSA erhebliche Nebeneinnahmen, indem er seine hervorragenden und auch furchterregenden Spionagewerkzeuge an private Unternehmen verleiht. Dies geschieht im Rahmen des sog. Technologie-Transfer-Programms (TTP) der NSA.

Wenn man ein komplizierteres Problem aus den Bereichen Akustik, Optik, Signal- oder Informationsverarbeitung oder Höhere Mathematik hat und keine befriedigende Lösung auf dem freien Markt angeboten wird und man über eine gut gefüllte Portokasse verfügt, dann lohnt sich vielleicht ein Blick in den aktuellen TTP-Katalog der NSA…

25. September 2014

Stundenlang befragte der NSA-Ausschuss den Leiter der Abhörstation Bad Aibling. Der sagte wenig, aber häufig: „Dazu darf ich öffentlich nichts sagen“. Trotzdem wurde klar, dass dort ein gefährlicher Graubereich existiert.

Stundenlang befragte der NSA-Ausschuss den Leiter der Abhörstation Bad Aibling. Der sagte wenig, aber häufig: „Dazu darf ich öffentlich nichts sagen“. Trotzdem wurde klar, dass dort ein gefährlicher Graubereich existiert.

In Bad Aibling werden mit 120 Mitarbeitern ausgewählte Satellitenverbindungen mit dem Analyseprogramm XKeyScore abgefischt, insbesondere zum Schutz deutscher Truppen im Ausland, vor allem in Afghanistan.

Auch der US-Geheimdienst NSA ist mit einigen Mitarbeitern in Bad Aibling vertreten. Die gesammelten Rohdaten werden gefiltert aber dann in großem Umfang an die Amerikanern weitergeben. Dafür stellen die Amerikaner dem BND hochwertige Technik zur Verfügung.

23. September 2014

Das Vienna International Centre ("UNO-City") ist einer von vier offiziellen Amtssitzen der Vereinten Nationen. Hier befinden sich die Büros mehrerer Organisationen der UNO und anderer internationaler Organisationen. Daher zählt Wien auch weltweit zu den Städten mit den meisten internationalen Tagungen.

Das Vienna International Centre ("UNO-City") ist einer von vier offiziellen Amtssitzen der Vereinten Nationen. Hier befinden sich die Büros mehrerer Organisationen der UNO und anderer internationaler Organisationen. Daher zählt Wien auch weltweit zu den Städten mit den meisten internationalen Tagungen.

In den obersten Geschossen und auf dem Dach des benachbarten IZD-Towers in Wien-Donaustadt betreibt der US-Geheimdienst NSA eine Abhörstation.

Auf dem Dach des Wolkenkratzers – in 130 Metern Höhe – befindet sich ein als Wartungsbau getarntes Häuschen, das direkt auf die UNO-City ausgerichtet ist.

21. September 2014

Vor einer Woche berichtete der Spiegel, dass die NSA und das britische GCHQ über verdeckte Zugänge in die Netze der Deutschen Telekom und des Kölner Anbieters Netcologne verfügen. Aus der „Schatzkarte“ der NSA sind noch drei weitere deutsche Unternehmen ersichtlich. Eins davon ist der Hürther Satelliten-Internetbetreiber Stellar.

Vor einer Woche berichtete der Spiegel, dass die NSA und das britische GCHQ über verdeckte Zugänge in die Netze der Deutschen Telekom und des Kölner Anbieters Netcologne verfügen. Aus der „Schatzkarte“ der NSA sind noch drei weitere deutsche Unternehmen ersichtlich. Eins davon ist der Hürther Satelliten-Internetbetreiber Stellar.

Die Staatsanwaltschaft Köln hat nun wegen des mutmaßlichen Cyberangriffs auf die Hürther Firma ein Ermittlungsverfahren eingeleitet. Es gehe um den Verdacht des "Ausspähens von Daten", heißt es.

Im Fall der Telekom und Netcologne wird vorerst nicht ermittelt, da diese bei der Prüfung ihrer Systeme nach eigenen Angaben keine Auffälligkeiten entdeckt hätten.

13. September 2014

Die NSA und das britische GCHQ verfügen ausweislich eigener, als streng geheim eingestufter Unterlagen über verdeckte Zugänge in die Netze der Deutschen Telekom und des Kölner Anbieters Netcologne. Dies geht aus grafischen Ansichten hervor, die mit einem NSA-Programm namens Treasure Map erstellt wurden und die der SPIEGEL einsehen konnte.

Die NSA und das britische GCHQ verfügen ausweislich eigener, als streng geheim eingestufter Unterlagen über verdeckte Zugänge in die Netze der Deutschen Telekom und des Kölner Anbieters Netcologne. Dies geht aus grafischen Ansichten hervor, die mit einem NSA-Programm namens Treasure Map erstellt wurden und die der SPIEGEL einsehen konnte.

Das Ziel sei "jedes Gerät, überall, jederzeit" sichtbar zu machen, heißt es in einer Präsentation. Das Programm, eine Art Google Earth für das Internet, diene unter anderem der "Planung von Computerattacken" und der "Netzwerkspionage".

11. September 2014

Yahoo war einer der Internetkonzerne, die am NSA-Spähprogramm Prism teilnahmen. Lange Zeit hat Yahoo dies bestritten. Nun wissen wir warum:

Yahoo weigerte sich anfangs, Millionen Nutzerdaten für das Spähprogramm Prism herauszugeben. Das hierfür zuständige Geheimgericht, der FISA-Court, drohte Yahoo pro Tag bis zu 250 000 Dollar Strafe an, falls sie die Daten nicht zur Verfügung stellen sollten. Yahoos Niederlage vor diesem Gericht führte dazu, dass der Internetkonzern und sieben weitere Firmen am Spähprogamm teilnehmen mussten.

Da nicht nur die Gerichtsverfahren geheim sind, sondern auch dessen Entscheidungen, hatte Yahoo auf das Recht der Veröffentlichung der Akten geklagt und dies jetzt endlich (teilweise) durchsetzen können.

7. September 2014

Der Bundesnachrichtendienst (BND) speichert am Horchposten im bayerischen Bad Aibling zeitweilig den gesamten Datenverkehr der von ihm angezapften Verbindungen in Afghanistan, Somalia und dem Nahen Osten. Betroffen sei "jegliche Art von Kommunikation: Telefonie, Internetnutzung, E-Mail, GPS-Datenverarbeitung", wie das Nachrichtenmagazin Der Spiegel zitiert. Die vom BND abgefangenen Daten werden auch für die NSA aufbereitet und übermittelt.

Der Bundesnachrichtendienst (BND) speichert am Horchposten im bayerischen Bad Aibling zeitweilig den gesamten Datenverkehr der von ihm angezapften Verbindungen in Afghanistan, Somalia und dem Nahen Osten. Betroffen sei "jegliche Art von Kommunikation: Telefonie, Internetnutzung, E-Mail, GPS-Datenverarbeitung", wie das Nachrichtenmagazin Der Spiegel zitiert. Die vom BND abgefangenen Daten werden auch für die NSA aufbereitet und übermittelt.

Die Linke-Obfrau im NSA-Untersuchungsausschuss des Bundestages, Martina Renner, kritisierte das Vorgehen des BND als "verfassungswidrige Massenüberwachung im Ausland".

Geschützte Logos der jeweiligen Organisationen/Konzerne

5. September 2014

Gib nur das zu, was schon bekannt ist!

Gib nur das zu, was schon bekannt ist!

Die erste Rückzugslinie der US-Regierung lautete: Im Kampf gegen den Terror ist die globale Überwachung notwendig, aber Wirtschaftsspionage betreiben nur Russen und Chinesen.

Als bekannt wurde, dass das SWIFT-Netzwerk, der Internationale Währungsfonds (IWF), die Ölkonzerne Petrobras und Gazprom, die Fluglinie Aeroflot und der chinesische Huawei-Konzern systematisch ausgespäht worden sind, hieß es: Wirtschaftsdaten sind politisch wichtig, aber wir geben diese Erkenntnisse niemals an amerikanische Konzerne weiter.

Nun wird die eigentliche/zukünftige Aufgabe der NSA deutlich: Falls die technologischen Fähigkeiten fremder multinationaler Konzerne die Fähigkeiten US-amerikanischer Konzerne übertreffen, sollen die gewonnenen Erkenntnisse für die US-Industrie genutzt werden.

31. August 2014

Nicht nur Deutschland spionierte in der Türkei. Die US-amerikanische NSA interessierte sich für die Absichten der türkischen Regierung und die militärische Infrastruktur und hackte sich erfolgreich ins türkische Regierungsnetzwerk ein. Der britische GCHQ verschaffte sich Zugang zum Energieministerium und den führenden Konzernen des Energiesektors.

Nicht nur Deutschland spionierte in der Türkei. Die US-amerikanische NSA interessierte sich für die Absichten der türkischen Regierung und die militärische Infrastruktur und hackte sich erfolgreich ins türkische Regierungsnetzwerk ein. Der britische GCHQ verschaffte sich Zugang zum Energieministerium und den führenden Konzernen des Energiesektors.

Die Türkei profitierte aber auch von der NSA. So wurden amerikanische Informationen für den Kampf gegen die kurdische Separatistenorganisation PKK genutzt: "Man habe Lokalisierungsdaten und Telefonmitschnitte von PKK-Mitgliedern an die Türkei übergeben: Das hat zum Tod oder der Gefangennahme von Dutzenden PKK-Anführern geführt. Zeitweise gab die NSA die Handy-Positionsdaten von PKK-Führern alle sechs Stunden an die Türken weiter, während militärischer Offensiven sogar im Stundentakt."

25. August 2014

Die NSA hat eine eigene Google-artige Suchmaschine geschaffen, um Informationen auch an andere US-Behörden zu übermitteln: ICReach. Bereits im Jahr 2007 lagen in den Datenbanken des Systems mehr als 850 Milliarden Einträge, die täglich um weitere ein bis zwei Milliarden Einträge anwuchsen. Damit stellt die NSA hunderte Milliarden Metadaten zu Anrufen, E-Mails und Internetchats, Standortdaten von Handys für mehr als tausend Analysten in 23 US-Behörden zur Verfügung.

Die NSA hat eine eigene Google-artige Suchmaschine geschaffen, um Informationen auch an andere US-Behörden zu übermitteln: ICReach. Bereits im Jahr 2007 lagen in den Datenbanken des Systems mehr als 850 Milliarden Einträge, die täglich um weitere ein bis zwei Milliarden Einträge anwuchsen. Damit stellt die NSA hunderte Milliarden Metadaten zu Anrufen, E-Mails und Internetchats, Standortdaten von Handys für mehr als tausend Analysten in 23 US-Behörden zur Verfügung.

ICReach durchsucht Datenbanken, die unter Rückgriff auf eine präsidiale Befugnis (Executive Order 12333) aus den frühen 80er Jahren befüllt wurden. Dieser Teil der Überwachung – von dem vor allem Nicht-Amerikaner, also etwa Deutsche betroffen sind – findet ohne juristische Aufsicht und unter minimaler Kontrolle des US-Parlaments statt.

15. August 2014

Neue als streng geheim klassifizierte Dokumente der US-amerikanischen, der britischen und der kanadischen Geheimdienste, die dem Nachrichtendienst „heise online“ vorliegen, offenbaren die Strategie dieser Dienste, mit Portscans ganzer Länder, der Kartierung verwundbarer Systeme und ihrer Umfunktionierung das Netz zu kontrollieren.

Neue als streng geheim klassifizierte Dokumente der US-amerikanischen, der britischen und der kanadischen Geheimdienste, die dem Nachrichtendienst „heise online“ vorliegen, offenbaren die Strategie dieser Dienste, mit Portscans ganzer Länder, der Kartierung verwundbarer Systeme und ihrer Umfunktionierung das Netz zu kontrollieren.

Jede offene Tür wird ausgenutzt, jede verschlossene Tür ist eine Aufforderung zum Angriff, jedes Endgerät ist ein Zielsystem. Eine Folie zeigt, dass der britischen Geheimdienst GCHQ entsprechende Vollscans für insgesamt 27 Länder anbietet.

Zwei Informatiker der TU München haben allerdings einen Vorschlag entwickelt, um dem Abtasten nach verwundbaren Systemen im Netz Einhalt zu bieten.

„Top Secret“ (Streng Geheim) waren fast alle Dokumente aus dem Pool von Edward Snowden. Die höchste US-amerikanische Geheimhaltungsstufe sind aber die „Core Secrets“ (Kerngeheimnisse). Informationen auf dieser Ebene werden nur an ausgewählte Regierungspersonen herausgegeben.

„Top Secret“ (Streng Geheim) waren fast alle Dokumente aus dem Pool von Edward Snowden. Die höchste US-amerikanische Geheimhaltungsstufe sind aber die „Core Secrets“ (Kerngeheimnisse). Informationen auf dieser Ebene werden nur an ausgewählte Regierungspersonen herausgegeben.

Christian Flisek, der Obmann der SPD im NSA-Untersuchungsausschuss, erklärte in einem Pressegespräch, dass nicht der BND, sondern die NSA selbst die Datenweiterleitung von "Operation Eikonal" beendet habe. Dies gehe aus streng geheimen Akten hervor, die dem NSA-Untersuchungsausschuss vorliegen. Flisek bestätigte, dass die sogenannte G10-Kommission, die für die parlamentarische Kontrolle von Abhöraktionen nach dem G10-Gesetz zuständig ist, nicht über die Kooperation informiert worden sei.

Christian Flisek, der Obmann der SPD im NSA-Untersuchungsausschuss, erklärte in einem Pressegespräch, dass nicht der BND, sondern die NSA selbst die Datenweiterleitung von "Operation Eikonal" beendet habe. Dies gehe aus streng geheimen Akten hervor, die dem NSA-Untersuchungsausschuss vorliegen. Flisek bestätigte, dass die sogenannte G10-Kommission, die für die parlamentarische Kontrolle von Abhöraktionen nach dem G10-Gesetz zuständig ist, nicht über die Kooperation informiert worden sei.

Die Treasuremap der NSA veranschaulicht in „nahezu Echtzeit“ alles, was die NSA über das Internet weiß. Alle öffentlichen und privaten Netzwerke, die das Internet bilden, alle wichtigen Verbindungsstellen, alle angeschlossenen Server, Router bis zu den einzelnen Rechnern, Tablets, Smartphones…

Die Treasuremap der NSA veranschaulicht in „nahezu Echtzeit“ alles, was die NSA über das Internet weiß. Alle öffentlichen und privaten Netzwerke, die das Internet bilden, alle wichtigen Verbindungsstellen, alle angeschlossenen Server, Router bis zu den einzelnen Rechnern, Tablets, Smartphones…

Neue als streng geheim klassifizierte Dokumente der US-amerikanischen, der britischen und der kanadischen Geheimdienste, die dem Nachrichtendienst „heise online“ vorliegen, offenbaren die Strategie dieser Dienste, mit Portscans ganzer Länder, der Kartierung verwundbarer Systeme und ihrer Umfunktionierung das Netz zu kontrollieren.

Neue als streng geheim klassifizierte Dokumente der US-amerikanischen, der britischen und der kanadischen Geheimdienste, die dem Nachrichtendienst „heise online“ vorliegen, offenbaren die Strategie dieser Dienste, mit Portscans ganzer Länder, der Kartierung verwundbarer Systeme und ihrer Umfunktionierung das Netz zu kontrollieren.