- Die Präsidentin Brasiliens Dilma Rousseff auf Twitter

- TIMES: Snowden leaks 'worst blow to British intelligence ever'

October 10, 2013 – A letter to the White House, a laundry list of recommendations for the president and a 29-page report about the administration’s assault on free press are all compiled in the latest offering from the Center to Protect Journalists.

Vier amerikanische Whistleblower haben Edward Snowden am Mittwoch in Moskau besucht und ihm den „Sam Adams Award“ verliehen. Anwesend waren die ehemalige FBI-Agentin Coleen Rowley, der ehemalige NSA-Mitarbeiter Thomas Drake, Jesselyn Radack, ehemalige Juristin im amerikanischen Justizministerium, und Raymond McGovern, Ex-Offizier der CIA.

US-Journalisten sehen die Pressefreiheit in ihrem Land in Gefahr. Eine Studie führt Repressalien auf, Überwachung, Strafverfolgung und Blockaden. Seit Richard Nixon habe sich kein Präsident so aggressiv verhalten wie Barack Obama.

Die Präsidentin Brasiliens Dilma Rousseff auf Twitter:

"We have decided that Brazil will host in April 2014 an international summit of government, industry, civil society and academia.

Amerikanische Internetfirmen versprechen ihren europäischen Kunden besondere Datenschutzregeln, so stark wie in der EU sollen die Rechte der Kunden sein. Doch die Realität dieses Safe-Harbor-Abkommens sieht anders aus: Ein Prüfbericht offenbart gravierende Verstöße.

Amerikanische Internetfirmen versprechen ihren europäischen Kunden besondere Datenschutzregeln, so stark wie in der EU sollen die Rechte der Kunden sein. Doch die Realität dieses Safe-Harbor-Abkommens sieht anders aus: Ein Prüfbericht offenbart gravierende Verstöße.

Kontaktnetze, Gerätetypen und geeignete Zugriffspunkte: Der kanadische Geheimdienst CSEC hat neuen Enthüllungen aus dem Fundus von Edward Snowden zufolge das Energieministerium Brasiliens ausgespäht – in Kooperation mit der NSA. Brasiliens Führung vermutet Wirtschaftsspionage.

Kontaktnetze, Gerätetypen und geeignete Zugriffspunkte: Der kanadische Geheimdienst CSEC hat neuen Enthüllungen aus dem Fundus von Edward Snowden zufolge das Energieministerium Brasiliens ausgespäht – in Kooperation mit der NSA. Brasiliens Führung vermutet Wirtschaftsspionage.

Das G10-Gesetz erlaubt die Überwachung bis zu 20% der Übertragungskapazität. Da diese deutlich über der tatsächlichen Auslastung liegt und ein erheblicher Teil des Telekommunikationsverkehrs (Spam und Pornografie) sofort herausgefiltert wird, könnten 20% der Kapazität durchaus 100% des Internetverkehrs bedeuten.

In Frankfurt/M befindet sich mit dem DE-CIX der größte Internetknoten der Welt. Dort lässt sich der Bundesnachrichtendienst (BND) seit mindestens zwei Jahren das Anzapfen von Kommunikationsleitungen deutscher Internetprovider genehmigen. Eine entsprechende Anordnung zur "Beschränkung des Brief-, Post- und Fernmeldegeheimnisses" schickte der Geheimdienst an den Verband der deutschen Internetwirtschaft. Das vertrauliche Schreiben ist von Bundeskanzleramt und Bundesinnenministerium abgezeichnet. Darin führt der BND 25 Internet-Service-Provider auf, von deren Leitungen er am Datenknotenpunkt DE-CIX in Frankfurt einige anzapft.

Die wichtigste Lehre aus den Vorgängen beim E-Mail-Provider Lavabit ist, dass man der Verschlüsselung amerikanischer Dienst-Anbieter nicht mehr vertrauen kann. Das ist nun keine Vermutung übereifriger Verschwörungstheoretiker mehr, sondern ein von einem Gericht dokumentierter Fakt.

October 2, 2013 – "Computers are everywhere. They are now something we put our whole bodies into—airplanes, cars—and something we put into our bodies—pacemakers, cochlear implants. They HAVE to be trustworthy."

–EFF Fellow Cory Doctorow

Mitte September war Edward Snowden als Kandidat für den Menschenrechtspreis der Europäischen Union nominiert worden.

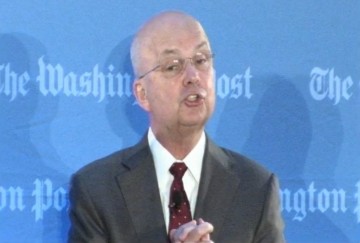

Darauf bezog sich der ehemalige Chef der US-Geheimdienste NSA und CIA, Michael Hayden bei einer von der "Washington Post" veranstalteten Podiumsdiskussion über Cyber-Sicherheit:

"Ich muss zugeben, dass ich in meinen dunkleren Augenblicken in den vergangenen Monaten auch daran dachte, Herrn Snowden zu nominieren, allerdings für eine ganz andere Liste."

"Ich muss zugeben, dass ich in meinen dunkleren Augenblicken in den vergangenen Monaten auch daran dachte, Herrn Snowden zu nominieren, allerdings für eine ganz andere Liste."

Gemeint waren die vom Präsidenten beschlossenen sogenannten "kill lists" der US-Regierung, die die Namen von Menschen enthalten, die umgebracht werden sollen.