6. Juni 2014 – Ob Merkel, Friedrich oder Pofalla: Deutsche Politiker klangen in der NSA-Affäre oft wie der französische Schauspieler Louis de Funès. Leugnend, überrascht, unfreiwillig komisch. Eine Auswahl der schönsten Zitate.

Weitere Unterabschnitte: NSA-Skandal | Nachrichtendienste | Nachrichtendienste 2 | Nachrichtendienste 3 | Überwachung 1 | Überwachung 2

Crypto Wars 2.0

Edward Snowden

WikiLeaks statement revealing censored #NSA mass recording country

STATEMENT: WikiLeaks statement revealing censored #NSA mass recording country X as #Afghanistan http://t.co/CYXBvjKJHj #snowden

— WikiLeaks (@wikileaks) 23. Mai 2014

STATEMENT: WikiLeaks statement revealing censored #NSA mass recording country X as #Afghanistan http://wikileaks.org/WikiLeaks-statement-on-the-mass.html … #snowden

VIDEO TIMELINE: “You’re Being Watched” Democracy Now!

NSA-Untersuchungsausschuss: Deutschland müsste Snowden nicht an die USA ausliefern | ZEIT ONLINE

Dr. Thilo Weichert: „Einladung Snowdens ist verfassungsrechtlich geboten“

April 15, 2014 – A survey of 1,000 IT execs in the US, France, Germany, Hong Kong and the UK found that up to 97 percent are changing where and how they manage their data. Cost to US companies could be $35 billion through 2016.

15.04.2014 – Die Heartbleed-Sicherheitslücke und die Überwachungsmethoden der NSA sind zwei Seiten einer Medaille. Ob der US-Dienst nun von der Sicherheitslücke wusste oder nicht, ist zweitrangig. Das Vertrauen der Nutzer ins Netz ist zerstört.

NSA soll Heartbleed-Fehler für Spionage genutzt haben – Digital – Süddeutsche.de

The ACLU and others have long suspected that the National Security Agency has gone far beyond its mandate of gathering information for counterterrorism and foreign intelligence purposes, implementing a massive spying system to conduct bulk surveillance of hundreds of millions of innocent Americans…

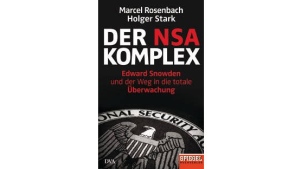

Neues Buch „Der NSA Komplex“ : So kann es nicht weitergehen – Sachbuch – FAZ

NSA-Mitarbeiter Binney: “Microsoft & Co hängen alle mit drin”

Was Metadaten verraten:

(Versuch einer Adaption der hervorragenden Quelle EFF: Why Metadata Matters an deutsche Verhältnisse)

Ein Geheimdienst kennt von deinen Telefongesprächen nur die Verbindungsdaten (Metadaten): Wer hat mit wem telefoniert? Wann? Wie lange? Mit welchem Telefon? Und von wo aus?

- Er weiß, dass du von der Ruhrtalbrücke (zwischen Essen und Düsseldorf) aus die Telefonseelsorge angerufen hast. Aber der Gesprächsinhalt ist nicht bekannt.

- Er weiß, dass du innerhalb einer Stunde ein HIV-Testlabor angerufen hast, dann deinen Arzt und dann deine Krankenkasse. Aber er weiß nicht, was du besprochen hast.

- Er weiß, dass du ein halbstündiges Gespräch mit einem Gynäkologen geführt hast und am gleichen Tag dann auch die Schwangerschaftsberatungsstelle angerufen hast. Aber niemand weiß, worüber gesprochen wurde.

- Er weiß, dass du um 2:24 Uhr eine Sex-Hotline angerufen und 18 Min. gesprochen hast. Aber er weiß nicht worüber du gesprochen hast.

- Er weiß, dass du am Vorabend einer bundesweiten Kampagne gegen Atomkraft einen kurzen Anruf erhalten und unmittelbar danach selbst 7 weitere kurze Anrufe getätigt hast. Der Inhalt dieser Gespräche ist dem Dienst nicht bekannt.

- Er weiß, dass du den Anruf eines Arztes aus dem Wohnort deiner Eltern erhalten hast und dass du noch am gleichen Tag eine Alzheimer-Beratungsstelle angerufen und an den folgenden Tagen mehrere Pflegeeinrichtungen kontaktiert hast. Der Inhalt der Gespräche ist nicht bekannt.

- Du bist Jugendlicher und der Geheimdienst weiß, dass du den Jugendnotdienst angerufen hast. Danach kommen deine Telefonate nie mehr aus der elterlichen Wohnung, sondern oft aus einer bekannten sozialen Einrichtung. Der Inhalt der Telefonate ist nicht bekannt.

Edward Snowden on proposed changes to NSA bulk call records program

Edward Snowden: Here´s how we take back the Internet | Talk Video | TED

Geplantes neues Untersee-Datenkabel zwischen Brasilien und Europa

Third Party Relationships | Industrial-Scale Exploitation | VPN and VOIP Exploitation With HAMMERCHANT and HAMMERSTEIN | TURBINE and TURMOIL | The NSA and GCHQ’s QUANTUMTHEORY Hacking Tactics | Quantum Insert Diagrams | NSA Phishing Tactics and Man in the Middle Attacks | There Is More Than One Way to Quantum | Selector Types | NSA Technology Directorate Analysis of Converged Data …

Sup Di Fei

13.03.2014 – NSA und GCHQ können sich in Sekundenschnelle Zugriff auf Speicher, Tasten, Mikrofon und Kamera unserer Computer verschaffen. Die Automatisierung solcher Angriffe erfolgt über das Programm „Turbine“.

Europa-Abgeordnete demonstrieren ihre Unterstützung für Edward Snowden.